Мазмұны:

- Автор John Day [email protected].

- Public 2024-01-30 10:27.

- Соңғы өзгертілген 2025-01-23 14:51.

Авторы:

Бұл туралы: Бағдарламалық қамтамасыз етуді жасаушы, Placethings негізін қалаушы және технолог. Қазіргі уақытта Далластағы Техас университетінің дамып келе жатқан медиа және коммуникация бағдарламасында аспирантурада оқиды. Джонтон туралы толығырақ »

*Nix қорапшасын сыртқы қатты дискіге қалай сақтық көшірмелеу керектігін біліңіз (немесе көп күш жұмсамай таспалы диск). Мен қашықтағы серверден сыртқы қатты дискіге файлдарды резервтік көшіруді, демпингті қолдану арқылы резервтік ортаны орнатуды қарастырамын. Windows компьютерінің сақтық көшірмесін жасау үшін lifehacker.com мақаласын мына жерден оқыңыз. 1 -қадам: Дайын болыңыз 2 -қадам: 3 -қадам: қалпына келтіру 4 -қадам: Қашықтағы резервтік көшірмелер 5 -қадам: Автоматтандыру FreeBSD логотипі FreeBSD Foundation сауда белгісі болып табылады және FreeBSD Foundation рұқсатымен Джон Сиринекте қолданылады.

1 -қадам: заттарды дайындаңыз

Сақтық көшірме жасамас бұрын, сізде сақтық көшірме жасау керек. Дәстүр бойынша, бұл таспалы дискілер; алайда (сапалы) сыртқы қатты диск жақсы жұмыс істейді. Сізге сыртқы қатты дискіні пайдалану қажет емес, бірақ сыртқы дискіде сіз қатты дискіні үйге (немесе басқа жерден басқа жерге) жеткізуге ыңғайлы боласыз. Мен бірнеше Western Digital MyBook-ты қолдандым. Circuit City сыртқы дискілерде 80% жеңілдікпен сатылды, менде кірі арзан 250 ГБ екі диск бар. Менің тәжірибемде Western Digital өте жоғары сапалы дискілерге ие (олар мәңгілікке созылады). Бұл оларды резервтік көшірме жасау үшін керемет етеді. Егер сіз бір нәрсені қолдаудың қиыншылығынан өтетін болсаңыз, резервтік ортаның сізге зиян келтіргенін қаламайсыз. OK, менің басқа мақалам сияқты мен де FreeBSD® қолданамын; алайда мен қарастыратын нәрселердің көбін Linux, Unix немесе BSD кез келген дәмінде жасауға болады. (Егер сізде USB 2.0 қолдауы болса немесе сыртқы USB дискісін пайдаланбасаңыз келесі абзацты өткізіп жіберіңіз) MyBooks - бұл USB 2.0 дискілері. FreeBSD 5.4-STABLE әдепкі бойынша қосылған EHCI драйвері жоқ (негізінен USB 2.0 беретін нәрсе). Бұл қарапайым түзету, бірақ кейбіреулер ядроны қайта жинау қорқынышты деп ойлауы мүмкін (олай емес). Егер сіз өте сақ түрлердің бірі болсаңыз, ядроңызды қайта жинамас бұрын резервтік көшірме жасауды ұсынамын. USB 2.0 қосылмауы мүмкін, бірақ USB 1.1 әлі де жұмыс істейді. Бұл әлдеқайда баяу. EHCI қосу үшін Анықтамалықтың осы бетін оқыңыз. Нұсқаулықтың ядроны қалай қайта жинау керектігін түсіндіретін осы бөлімге жүгінуге тура келуі мүмкін. Егер сіз сыртқы дискіні, тіпті ішкі дискіні қолдансаңыз, оны қолданар алдында дискіні орнату қажет болады. Бұл «mount» командасымен жасалады және өте қарапайым. Міне, Маунттың адам парағы. Егер Mount файлдық жүйенің түрін анықтай алмайтынына шағымданып жатса, сізге дискіні пішімдеу қажет болуы мүмкін. Мұны істеу үшін сізге дұрыс құрылғыны пішімдеу қажет. Мен үшін бұл /dev /da0 болды, бірақ сіз үшін бұл басқаша болуы мүмкін. Дистрибутивтің құжаттамасымен танысыңыз. Сыртқы HD құрылғысы қай құрылғыға қосылғанын анықтағаннан кейін, сіз дискіні нақты пішімдеуіңіз керек (құдық, бөлім). Егер сізге дискіні бөлуге көмек қажет болса, мені сұраңыз. FreeBSD бөлімдерде файлдық жүйелерді құру үшін mkfs пайдаланады. Файлдық жүйенің кез келген түрі жұмыс істейді, бірақ мен UFS пайдалануды таңдадым, себебі FreeBSD әдепкі бойынша дәл осылай пайдаланады. FAT32, мүмкін, басқа операциялық жүйелермен ең үйлесімді, ал Ext3 -бұл қазіргі уақытта Linux -тың көптеген дәмі қолданылады (немесе олар соңғы рет Linux -ті қолданған кезде). Сондықтан мен бұл пәрменді дискіні орнату үшін қолдандым: mount -t ufs /dev /da0 /backupOK, сізде сақтық көшірме ортасы дайын болуы керек. Олай болмаса, жай ғана сұраңыз:) 2 -қадамға өтіңіз. FreeBSD белгісі FreeBSD Foundation тіркелген сауда белгісі болып табылады және Джон Сиринек FreeBSD қорының рұқсатымен қолданылады.

2 -қадам: қоқыс тастаңыз

Заттарымыздың сақтық көшірмесін жасайық. Мұны істеудің бірнеше жолы бар. Демп пен Тар - бұл ең жиі кездесетін екеуі, және екеуінің де өздерінің күшті және әлсіз жақтары бар. Dump-бұл жүйенің сақтық көшірмесін жасаудың ең сенімді әдісі. алайда ол тек барлық бөлімдердің сақтық көшірмесін жасай алады. Тар жеке қалталарда тез және оңай қолданылады, бірақ үлкен көлемдердің сақтық көшірмесін жасауға біраз уақыт кетеді. Tar сонымен қатар сақтық көшірмелеріңізді бүлдіруі мүмкін күрделілік қабатын қосып, файлдарды қысады. Қосымша ақпарат алу үшін осы бетті оқыңыз Мен сенімділікке байланысты дампты қолдануды шештім. Сақтау кеңістігі проблема болмады, және менде ұйықтап жатқанда автоматты түрде резервтік көшірмелерді жасайтын cron бар болғандықтан, мен уақыт бойынша алаңдамаймын. Дамптың бір ерекшелігі - ол барлық бөлімдердің сақтық көшірмесін жасайды. Бұл әр бөлімді жеке тастау керек дегенді білдіреді (мысалы, /usr, /var және /tmp бөлімдері, сондай -ақ /бөлімі). Dump сізге сақтық көшірменің «деңгейін» анықтауға мүмкіндік береді. Мен апта сайын және түнде резервтік көшірмелер жасаймын. Менің апта сайынғы резервтік көшірмелерім үшін мен 0 -деңгейді қолданамын, ал түнгі резервтік көшірмелер үшін 2 -деңгейді қолданамын. Егер сіз таспалы дискіні қолдансаңыз немесе сақтау орнын сақтағыңыз келсе, Ханой мұнарасының резервтік схемасын қолдануды қарастырыңыз (Google it (Есіңізде болсын, /резервтік көшірме - бұл менің сыртқы HD орнатылған жерім) Мен апта сайын қоқыс тастау үшін қолданатын командалар:

- қоқыс -0Lna -C 100 -f /сақтық көшірме /апта сайын /түбір /

- қоқыс -0Lna -C 100 -f /сақтық көшірме /апта сайын /usr /usr

- dump -0Lna -C 100 -f /backup /weekly /var /var

- қоқыс -0Lna -C 100 -f /резервтік /апта сайын /tmp /tmp

Мен түнгі қоқыстар үшін қолданатын командалар:

- қоқыс -2Lna -C 100 -f /сақтық көшірме /түнгі /түбір /

- қоқыс -2Lna -C 100 -f /резервтік /түнгі /usr /usr

- dump -2Lna -C 100 -f /backup /nightly /var /var

- қоқыс -2Lna -C 100 -f /резервтік /түнгі /tmp /tmp

Мен файлдарды атау үшін «date» пәрменін қолдандым, бірақ мен оны қарапайымдылық үшін алып тастадым. «Date» пәрменін қолданатын қоқыс келесідей болады: dump -0Lna -C 100 -f/backup/weekly/usr/`date«+%Y-%B-%d »`/usrӘрине, сізге қажет болады dump пәрменін іске қоспас бұрын кез келген сәйкес резервтік көшірме тағайындалған каталогтарды жасау үшін, бірақ сіз мұны анықтай білуіңіз керек. Енді сізде жүйенің суреті болуы керек немесе кем дегенде қалай жасау керектігін білуіңіз керек. Келесі қадам - қалпына келтіруді пайдалану әдісі және «fixit» дискеттерін қалай жасауға болады. БҰЛ ҚАДАМДЫ АТҚАРМАҢЫЗ, әйтпесе уақытыңызды босқа өткізіп жатырсыз.

3 -қадам: «қалпына келтіру»

Мен резервтік көшірмені қалпына келтіруге тура келгеніне біраз уақыт болды, сондықтан маған шыда.

Сақтық көшірмені қалпына келтіру үшін сізге резервтік көшірме ортасынан тірі құрылғыға, LIVE машинасына (мысалы, ақаулы аппараттық құралсыз) және резервтік көшірмелердің өзіне көшіру үшін минималды ОЖ болуы керек. Минималды ОЖ үшін мен FreeBSD орнату үшін пайдаланған ықшам дискіні қолданамын. Sysinstall резервтік көшірмелерді қалпына келтіру үшін «Fixit» режиміне ие. Егер сізде стандартты емес аппараттық құрал болса, сізге жеке жүктелетін дискіні жасау қажет болуы мүмкін. Бұл мақалада қарастырылмайды, бірақ ол негізінен жалаңаш ядро құрудан және оны жүктелетін дискіге қоюдан тұрады. Ескерту: өте аз FreeBSD 5.4 ядросы шамамен 2,3 Мб құрайды, яғни ол бір дискетаға сыймайды. Негізінде, егер нәжіс желдеткішке (гер гер гер) тиіп кетсе, сіз ықшам дискіден жүктейсіз, «Fixit» режиміне кіресіз, қатты дискіні орнатасыз, содан кейін қалпына келтіру пәрменін іске қосасыз. Менің ойымша, сіз қалпына келтіретін бөлімдерді бір -бірлеп орнатуыңыз керек. Сонымен қатар, сіздің бөлу кестелеріңіз таза болуы керек, яғни бөлімдерді түзету үшін сізге «bsdlabel» қолдану қажет болуы мүмкін. Қалпына келтіру пәрмені: (таза бөлімді орнатып, тағайындалған бөлімнің каталогына ауысқаннан кейін) vrf /dev /da0 қалпына келтіру қажет болған жағдайда демпинг көмегімен жасалған сақтық көшірмелердің бөліктерін (жеке файлдар немесе каталогтар) қалпына келтіруге болатынын ескеріңіз.

4 -қадам: қашықтағы резервтік көшірмелер

Қашықтағы сақтық көшірмелер rdump, scp немесе реттелетін бағдарламалық жасақтаманың көмегімен жасалуы мүмкін. Көптеген хостингтік компаниялар түнгі резервтік көшірмелерді ұсынады. Мен сіздің деректеріңізді бағалайтын болсаңыз, мен оны ұсынамын. Менде екі түрлі хосттан екі арнайы серверлер болды. Бұл сақтық көшірмелер әдетте бөлек дискіде сақталғанымен, олар әдетте бір ғимаратта болады, сондықтан егер ғимаратқа бірдеңе болса (бұл екіталай, бірақ мүмкін болса), онда сіз SOL. Сондықтан мен сіздің жеке резервтік көшірмеңізді (резервтік жүйеге қатысты) және жергілікті, түнгі резервтік көшірмелерді жасауды ұсынамын. Назар аударыңыз, сценарийді жүктеу үшін.txt кеңейтімін қосу керек болды (сіз оны алып тастай аласыз). Менің қашықтағы машинамды орналастыратын компания түнгі уақытта tar -тың резервтік көшірмесін жасайтындықтан, мен бұл файлдарды жергілікті компьютерге түнде көшіруді жөн көрдім. негіз Мен қашықтағы жүйенің сақтық көшірме файлдарын жергілікті көшірмемен синхрондайтын PHP-ге негізделген (мен білетіндіктен) қабық сценарийін жаздым. Ол жаңа файлдарды жүктейді, (қалауы бойынша) файл өлшемінде сәйкессіздіктері бар резервтік файлдарды қайта жүктейді және қашықтағы жүйеде жоқ жергілікті көшірмелерді жояды. Бұл өткізу қабілетін, уақытты және сақтау орнын үнемдейді. Бұл негізінен «scp» үшін «диф» орамасы. Дереккөзді осы беттің төменгі жағында табуға болады. Егер сіз оны қолдансаңыз, оны орындауға рұқсат алу үшін chmod -ды ұмытпаңыз (chmod u =+rx fetchbackups). Мен пайдаланушыға осы сценарийді іске қосуды ұсынамын. Егер сізде қашықтағы серверге түбірлік қатынас болмаса, бұл әдістердің кейбіреулері мүмкін болмауы мүмкін және «scp» көбінесе көп уақыт пен өткізу қабілетін қажет етеді.

5 -қадам: автоматтандыру

Сіз өзіңіздің жүйеңіздің суретін жасауды ойладыңыз, енді сіз оны әр кеш сайын жасағыңыз келеді. Cron бұл үшін өте жақсы жұмыс істейді және оны орнату өте қарапайым.

Cron тапсырмалары - бұл жүйелі түрде орындалатын командалар. Олар ай сайын, түнде немесе тіпті таңғы сағат 7 жарымда дүйсенбі таңертең жүгіре алады. Cron тапсырмалары crontab файлында көрсетілген. FreeBSD -де бұл файл /etc /crontab мекенжайында орналасқан /etc /crontab үшін адам беттерін қараңыз, бұл қалай жұмыс істейтінін білу үшін crontab -ты осы бетке тіркедім (.txt кеңейтімін алып тастаңыз). Сізге тек cron тапсырмаларын қосу және файлды сақтау жеткілікті. Файл әр минут сайын қайта бағаланады, сондықтан сіз аяқтадыңыз.

6 -қадам: Қорытынды және қорытынды ой

Сіз машиналарыңыздың сақтық көшірмесін жасадыңыз деп үміттенемін. Төменде тақырып бойынша бірнеше ескертулер берілген.

Егер сіз резервтік көшірмелермен айналысатын болсаңыз, TEST TEST TEST. Сақтық көшірме жасау және қалпына келтіру процедураларының мінсіз екеніне көз жеткізіңіз. Сіз қалпына келтіре алмайтын сақтық көшірмелердің құны жоқ. Мен тап болған бір мәселе - кэш көлемін тым үлкен етіп орнату. Бұл (негізінен) сіздің жүйеңізді істеп, оның қатып қалуына әкелуі мүмкін. Сіздің кэш әрқашан тиімді болу үшін жедел жадыңыздың бір бөлігі болуы керек (менің бестен бір бөлігі) және сіздің алмастыру кеңістігіңіздің өлшемінен ЕШҚАШАН аспауы керек. 32MB - демпингтің адамдық беті ұсынады. Бұл ақпарат ескірген болуы мүмкін, бірақ егер сізде түні бойы жүйенің сақтық көшірмесін жасасаңыз, үлкен кэш өлшемінің болуы айтарлықтай өзгермейді. Егер сіз резервтік көшірмелерді автоматтандырсаңыз, олардың жұмыс істейтініне көз жеткізіңіз. Сіздің жүйенің бұзылуы нағыз қорқыныш болар еді, содан кейін сіздің резервтік крондарыңыз 6 ай бұрын дискіде орын жеткіліксіз болғандықтан жұмысын тоқтататынын түсінеді. Cron тапсырмалары «қанағаттану» процесін автоматтандырады. Егер сіз резервтік көшірмелерді қолмен жасасаңыз, көңіліңізден шықпаңыз және ұмытпаңыз. Оны әдетке айналдырыңыз. Cron жұмысына да сенбеңіз, себебі олар сәтсіздікке ұшырауы мүмкін. Сақтық көшірмелер - бұл сіздің файлдарыңыздың көшірмелері. Бұл резервтік көшірмелер сіздің тірі жүйелеріңізден жақсы болмаса да қауіпсіз болуы керек дегенді білдіреді. Сыртқы қатты дискіні қауіпсіз жерде сақтаңыз (мысалы, судан да, ұрылардан да). «Оператор» пайдаланушысы ретінде резервтік cronjobs іске қосыңыз. Бұл осындай нәрселер үшін шектеулі шот. Сондай -ақ, қалыпты пайдаланушылардың сақтық көшірмелерді іске қоса алмайтынына көз жеткізіңіз. Егер сіз күрделі шабуылға ұшырауыңыз мүмкін деп ойласаңыз (немесе болмаса да), қашықтағы сақтық көшірмелер кезінде тасымалданатын деректерді әрқашан шифрлаңыз. Ақпараттың көптігіне, сондай -ақ сақтық көшірмелердің жүйелілігіне байланысты (егер сіз cronjobs қолдансаңыз), хакерлер сіздің ақпаратты ұрлауға уақыт бөлуі мүмкін. Шифрлау оңай, сондықтан оны қолданыңыз. Қалыпты пайдаланушылардың сақтық көшірмесін өз құрылғыларында іске қоса алмайтынына көз жеткізіңіз. Сондай -ақ, `scp` аутентификацияны қажет етеді. Мен алдын ала бөлісілген ашық/жеке кілттерді ұсынамын. Сақтық көшірме жасаған сайын құпия сөзіңіздің берілуін қаламайсыз.

Ұсынылған:

RAID сақтық көшірмесі бар жаңа Raspberry Pi 4 USB 3.0 жеке бұлты: 10 қадам

RAID сақтық көшірмесі бар жаңа Raspberry Pi 4 USB 3.0 жеке бұлты: Сәлеметсіз бе және қош келдіңіз. Бүгін біз сіздің жеке ақпаратыңызды өзіңіз басқаратын және сақтайтын бұлтта сақтауға мүмкіндік беретін өзіңіздің жеке Cloud бағдарламалық қамтамасыз ету жүйесін қалай құруға болатынын қарастырамыз. Бұл бұлт RAID 1 айнасын қолданады, осылайша сіз

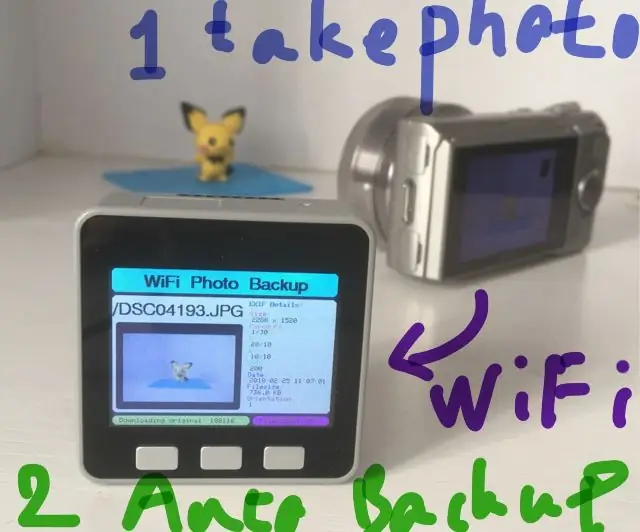

Arduino WiFi фотосуреттерінің сақтық көшірмесі: 9 қадам

Arduino WiFi Photo Backup: Бұл нұсқаулықтар M5STACK көмегімен портативті Arduino WiFi фото сақтық көшірме құрылғысын жасауды көрсетеді

Apple MacBook жаңартыңыз: деректердің сақтық көшірмесі мен сақталуы: 9 қадам (суреттермен)

Apple MacBook -ты жаңартыңыз: деректердің сақтық көшірмесі мен сақталуы: Менің Mac қатты дискім шынымен майлы және толып кетті, бұл жиіркенішті болды. Бұл мәселе түпнұсқа MacBooks сатып алған көптеген адамдарда кездеседі. Олар кішкентай қатты дисктің қатты қысылғанын сезінеді. Мен MacBook -ты 2 жыл бұрын сатып алған едім, ол

Құймалық желілік құрылғының сақтық көшірмесі: 8 қадам

Құю қондырғыларының құрылғысының сақтық көшірмесін қалай жасауға болады: Бұл нұсқаулық құю желілерінің қосқышының/маршрутизатордың/брандмауэрдің резервтік көшірмелерін автоматтандыру үшін қолданылатын сценарийді көрсетеді

Netscreen брандмауэрінің сақтық көшірмесі: 8 қадам

Netscreen брандмауэрінің сақтық көшірмесін қалай жасауға болады: Бұл нұсқаулықта ScreenOS жұмыс істейтін желілік қалқанның резервтік көшірмелерін автоматтандыру үшін қолданылатын сценарий көрсетілген