Мазмұны:

- Автор John Day [email protected].

- Public 2024-01-30 10:25.

- Соңғы өзгертілген 2025-01-23 14:51.

Біздің өміріміздің көп бөлігі аспандағы керемет бұлтқа - интернетке жіберілген сайын, жеке интернеттегі приключенияларда қауіпсіз және жеке болу қиынға соғады. Сіз құпия сақтағыңыз келетін құпия ақпаратқа қол жеткізе аласыз ба, желіде қайда немесе нені қарауға болатынын анықтауға рұқсат етілген шектеулерді айналып өтуге тырысасыз ба, әлде қауіпсіздікте шолу тәжірибесін қалайсыз ба, қауіпсіздікті сақтау үшін естіген кеңестер. Интернетте виртуалды жеке желіні пайдалану керек (немесе қысқаша VPN).

VPN бір пакетте екі керемет қызмет ұсынады, олар олар арқылы жіберілетін барлық ақпарат пакеттерін шифрлайды және сіз желіге қосылатын құрылғы үшін VPN желісінде орналасқан қашықтағы қызметтерді ұсынады. Егер менің VPN серверім Германияда болса және мен VPN -ге Австралиядағы ноутбуктен қосылсам, енді менің ноутбугымда Германияның IP -адресі болады!

Неғұрлым танымал VPN қызметтерінің маңызды нүктесі - бұл көптеген құрылғылардың VPN клиентін пайдалану үшін конфигурацияланбайтын немесе VPN клиентінің қол жетімді болмауы жағдайында болуы. Сондықтан біз өз құрылғыларымыздың VPN -ге қосылуын қалаймыз, бірақ қарапайым VPN клиентімен байланыса алмайтын басқа машиналар үшін біз олардың VPN -ге қосылғанын білмей -ақ қосылуын қалаймыз! VPN кіру нүктесін енгізіңіз!

1 -қадам: материалдар

Бұл жобаның материалдары төмен, бірақ барлық элементтер қажет.

Үйдегі маршрутизатордан басқа (сізде болуы керек деп ойлаймын) сізге қажет болады

- 1 Raspberry Pi (жақсырақ Raspberry Pi 3 немесе одан да жақсы, бірақ ол Ethernet қосылымын қолдайтын болса, ол жақсы болуы керек!)

- 1 Ethernet сымы

- 1 Wi -Fi қосқышы (егер сіз Raspberry Pi 3 қолданбасаңыз, онда сіз кіріктірілген Wi -Fi -ды пайдалана аласыз)

- Raspberry Pi үшін 1 5V 2amp қуат көзі

2 -қадам: Wi -Fi кіру нүктесін орнату - 1 -бөлім - Wi -Fi үшін статикалық IP -адрес

Біздің Raspberry Pi кіру нүктесіне VPN қосылымын орнатпас бұрын, біз кіру нүктесі ретінде Pi орнатуға тиіспіз. Ол үшін біз Raspberry Pi үшін hostapd және dnsmasq пакеттерін қолданамыз. Hostapd - бұл сымсыз кіру нүктелері мен аутентификация серверлерін орнатуға арналған қолданушы кеңістігінің демоны, ал dnsmasq шағын желілер мен шағын желілік маршрутизаторлар үшін желілік инфрақұрылымды (DNS, DHCP, желілік жүктеу және т.б.) қамтамасыз етеді.

Сондықтан, жұмысты бастамас бұрын, Pi -де Raspbian ОЖ -нің таза суреті бар екеніне көз жеткізіңіз, соңғы жаңартулар қолданылады. Сондай -ақ, сіздің Raspberry Pi маршрутизаторға Wi -Fi емес, қатаң Ethernet қосылымы арқылы қосылғанына көз жеткізгіңіз келеді! Ақыр соңында, біз басқа құрылғылардан wifi модулі арқылы қосылуға сұраныстарды қабылдаймыз, сондықтан сіз маршрутизаторға сол модуль арқылы қосылғыңыз келмейді. Егер сіз Raspberry Pi Zero немесе ескі қосымшаны қолдансаңыз (ол wifi -де жоқ), сіз әлі де сол Raspberry Pi -ді қолдана аласыз, сізге тек USB -сымсыз Wi -Fi қосқышы қажет.

Raspberry Pi -ге қосылғаннан кейін (SSH арқылы немесе монитормен) оның жаңартылғанын тексеріңіз

sudo apt-get жаңартуы

sudo apt-get жаңарту

Содан кейін сіз hostapd және dnsmasq жүктеп алып, орнатқыңыз келеді

sudo apt-get install hostapd dnsmasq

Пакеттер орнатылғаннан кейін екі бағдарлама да автоматты түрде іске қосылады, бірақ біз оларды іске қоспас бұрын олардың конфигурациясына өзгерістер енгізгіміз келеді. Сондықтан біз осы бағдарламаларға байланысты қызметтерді тоқтату үшін жүйелік бақылауға жүгінеміз

sudo systemctl hostapd тоқтатады

sudo systemctl dnsmasq тоқтатады

Қызметтер тоқтатылған кезде, біз /etc/dhcpcd.conf мекенжайынан табылған dhcpcd конфигурация файлын пайдаланып, өзімізге тұрақты IP мекенжайын тағайындағымыз келеді.

Мұны жасамас бұрын, біз тұрақты IP мекенжайын тағайындау кезінде дұрыс интерфейске сілтеме жасайтындығымызға сенімді болғымыз келеді. Егер Raspberry Pi 3b немесе Raspberry Pi Zero W қолданылса, оны wlan0 ретінде көрсету керек. Егер сіз Wi -Fi кілтін қолдансаңыз, әдетте Wi -Fi кілтін маршрутизаторға қосу, жаңа IP мекенжайын алу, содан кейін интерфейсті табу үшін қосылымды тексеру оңайырақ деп ойлаймын. Келесі пәрменді орындау арқылы интерфейсті тексеруге болады

ifconfig

Егер сіз осы қадамға бекітілген жоғарғы суретті тексерсеңіз, менің Raspberry Pi -ге тағайындалған интерфейстерді көресіз (қайта өңделген IP -адрестер). Менің жағдайда, мен wlan0 қолданамын, бірақ бұл сіздің орнатуға байланысты. Жоғарыда айтқанымдай, егер сіз Wi -Fi қосқышын қолдансаңыз, желіге қосылыңыз, ifconfig пәрменін іске қосыңыз, және кез келген интерфейс жарамды IP мекенжайы бар және «eth0» немесе «lo» емес, сіз қалаған интерфейс болады. қолдану.

Енді мен Wi -Fi адаптері үшін қандай интерфейс екенін білемін, мен оған dhcpcd конфигурация файлында тұрақты IP мекенжайын тағайындай аламын! Конфигурацияны сүйікті редакторға келтіріңіз (мен нано қолданамын).

sudo nano /etc/dhcpcd.conf

Конфигурацияның төменгі жағында біз келесі жолдарды қосқымыз келеді, бірақ «wlan0» дегенді сіздің интерфейсіңізбен ауыстырыңыз:

wlan0 статикалық ip_address = 192.168.220.nohook wpa_supplicant интерфейсі

Бұл команда 192.168.220.1 статикалық IP орнатады, содан кейін wlan0 интерфейсіне әдетте басқа желіге қосылу үшін осы интерфейс үшін пайдаланылатын wpa_supplicant драйверіне қосылмауды айтады. Біз мұны (ақыр соңында) wlan0 интерфейсі арқылы өз сигналымызды тарату үшін жасаймыз, содан кейін осы интерфейс арқылы желіге қосыламыз.

Егер сіз осы өзгерістерді енгізу үшін нано қолдансаңыз, өзгертулерді ctrl+x, содан кейін Y пернесін басу арқылы сақтаңыз, содан кейін файлды сақтап, нанодан шығу үшін енгізіңіз. (біз бұл оқулықта наноға аздап кіретінімізді және шығатынымызды ұмытпаңыз).

Ақырында, бұл өзгерістер күшіне енуі үшін сізге конфигурацияны қайта жүктеу және осы өзгерістерді қолдану үшін Pi -ді қайта қосу немесе dhcpcd қызметін қайта қосу қажет болады.

sudo systemctl dhcpcd қайта іске қосыңыз

Бір сәт күтіңіз, содан кейін ifconfig пәрменін қайта іске қосыңыз, ол сіздің өзгерістеріңіздің күшіне енгенін тексереді. Мен мойындаймын, кейде мен мұны істеп көрдім және маршрутизаторда мен қолданатын IP мекенжайы әлі де жарамды, сондықтан ол ескі мекенжайды сақтайды. Егер бұлай болса, конфигурациядағы барлық нәрсені екі рет тексеріп, dhcpcd қызметін қайта қосыңыз.

Біздің Wi -Fi адаптерімізде статикалық IP мекенжайы болуы керек!

Келесі, hostapd және dnsmasq конфигурациясы!

3 -қадам: Wi -Fi кіру нүктесін орнату - 2 -бөлім - Hostapd конфигурациясы

Dhcpcd.conf өзгерген кезде, hostapd -пен жұмыс істеудің уақыты келді! Өзіңіздің сүйікті мәтіндік редакторыңызда жаңа hostapd.conf файлын құрудан бастаңыз (мен үшін тағы нано!)

sudo nano /etc/hostapd/hostapd.conf

Конфигурация файлын ашқанда, келесі мәтінді көшіріп, конфигурацияға қойыңыз.

интерфейс = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi желісінің атауы мен паролін бұны өзгерту керек ssid = Pi-WifiFoLife # Желінің құпия фразасы wpa_passphrase = Y0uSh0uldCh@ng3M3

Сіз оны қойғаннан кейін төменгі жағында «ssid =» және «wpa_passphrase =» бар соңғы бөлімді табыңыз. Бұл біз орнатып жатқан Wi -Fi желісі деп аталады және біз орнатып жатқан Wi -Fi желісіне қосылу үшін құпия сөз. СОНДЫҚТАН БАСҚА ОСЫНЫ ӨЗГЕРТІҢІЗ! Сізге ескерту жасалды.

Сондай-ақ, егер сіз кірістірілген Wi-Fi орнына wifi кілтін қолдансаңыз, конфигурацияның жоғарғы жағындағы интерфейс бөлімін сіздің Wi-Fi кілтінің интерфейсіне сәйкес келу үшін өзгертуге тура келеді. Сондай -ақ, сіз қолданатын Wi -Fi кілтінің үлгісіне байланысты драйверді өзгертуіңіз қажет болуы мүмкін. Үйлесімді Wi -Fi қосқыштарының, олардың тиісті драйверлерінің және қолдау беттерінің (негізінен толық) тізімі үшін мен бұл бетті өте пайдалы деп таптым! Егер сіз кептеліп қалсаңыз, пайдаланылатын өнімге қолдау көрсету бетін тексеріңіз. Есіңізде болсын, егер сіз оқулықта бұрын Wi -Fi қосқышымен желіге қосыла алсаңыз, бұл сіздің қондырғыңызда бір жерде жұмыс істейтін драйвер болуы керек дегенді білдіреді !!!

Енді бізде жаңа конфигурациялық файл бар, біз hostapd процестеріне жаңа конфигурация файлына сілтеме жасауды айтатынымызға көз жеткізуіміз керек! келесіден бастаңыз:

sudo nano/etc/default/hostapd

Біз ашқан файлдан # DAEMON_CONF = «» деп аталатын жолды табыңыз және оны DAEMON_CONF = «/etc/hostapd/hostapd.conf» деп өзгерту үшін өзгертіңіз («белгісін» өшіру үшін басында алып тастаңыз. өріс!)

Hostapd үшін тағы бір конфигурация файлы бар, оны жаңарту керек. Келесі пәрменді іске қосыңыз:

sudo nano /etc/init.d/hostapd

Бұл өзгеріс бұрынғыға ұқсас. DAEMON_CONF = бөлімін тауып, оны DAEMON_CONF =/etc/hostapd/hostapd.conf дегенге ауыстырыңыз

Содан кейін сақтаңыз және сол файлдан шығыңыз!

Hostapd енді конфигурацияланды!

4 -қадам: DNSMasq конфигурациясы және IP жіберу

Hostapd конфигурацияланған (әлі жұмыс істемейді), енді біз dnsmasq -ке көшуге болады!

Конфигурациялық файлдарды өңдеуге кіріспес бұрын, біз бастапқы конфигурация файлдарының бірін өзгерте аламыз, өйткені біз бұл конфигурация файлында ешнәрсе қолданбаймыз.

Жаңа файл атауымен жылдам mv пәрменін орындау керек

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Содан кейін жаңа конфигурация файлын жасаңыз!

sudo nano /etc/dnsmasq.conf

Бұған қатыстырмай -ақ, мен келесі файлды көшіріп, оны жаңа файлға қойдым

интерфейс = wlan0 # wlan0 интерфейсін қолданыңыз (немесе кез келген интерфейс сіздің сымсыз байланысыңыз) сервері = 1.1.1.1 # Cloudfare dhcp-ауқымы = 192.168.220.50, 192.168.220.150, 12с # IP ауқымы мен жалға алу уақыты

Бұл конфигурацияның жоғарғы сызығы сигналды тарату үшін біз қолданатын интерфейске арналған, ортаңғы жол - біздің Doman Name қызмет провайдеріне, содан кейін төменгі желі Pi қосылатын пайдаланушыларға тағайындайтын IP мекенжайларының диапазоны. Pi Wi -Fi. Жалғастырыңыз және бұл файлды сақтаңыз, содан кейін нанодан шығыңыз (немесе vim немесе файлды өзгерту үшін не қолдансаңыз да).

Әрі қарай, біз systctl.conf конфигурация файлын Ethernet байланысы арқылы бағыттау үшін сымсыз интерфейске келетін барлық трафикті жіберу үшін орнатуымыз керек.

sudo nano /etc/sysctl.conf

Бұл конфигурация файлының ішінде #net.ipv4.ip_forward = 1 деген жолға түсініктеме беру және осы конфигурация файлынан сақтау/шығу жеткілікті.

Енді біз бағыттауды орнатқаннан кейін сымсыз интерфейс (wlan0) мен Ethernet интерфейсі (eth0) арасында NAT (Network Address Translation) орнатқымыз келеді. Бұл барлық трафикті WiFi -ден Ethernet (және ақырында VPN!) Қосылымына жіберуге көмектеседі.

NAT бағыттау үшін iptable -ге жаңа ереже қосыңыз

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Ереже енді орнатылды, бірақ iptable Raspberry Pi қайта жүктелген сайын жуылады, сондықтан біз бұл ережені біздің Pi қайта іске қосылған сайын (қайта) жүктеу үшін сақтауымыз керек.

sudo sh -c «iptables -save> /etc/iptables.ipv4.nat»

Ереже енді сақталды, бірақ біз оның жүктелетініне көз жеткізу үшін Pi жергілікті rc.local конфигурация файлын жаңартуымыз керек!

Rc.local файлын сүйікті редакторда ашыңыз

sudo nano /etc/rc.local

және 0 шығу деген бөлімді табыңыз

Осы жолдың дәл үстінде (оны жоймаңыз!) Біз орнатқан NAT ережесін қайта жүктейтін келесі пәрменді қосыңыз. Енді ол осылай көрінуі керек

iptables-қалпына келтіру </etc/iptables.ipv4.nat exit0

Бұл файлды сақтаңыз және шығыңыз, енді біздің барлық конфигурациялар кіру нүктесі үшін жасалуы керек!

Бізге hostapd және dnsmasq қызметтерін қосу және Raspberry Pi -ді қайта жүктеу қажет!

sudo hostapd қызметін бастау

sudo қызметі dnsmasq іске қосылады

Жаңа кіру нүктесін көре алатындығыңызды тексеріңіз. Егер бәрі дұрыс реттелген болса, енді Raspberry Pi -де Wi -Fi кіру нүктесі болуы керек! Енді пиді қайта іске қосыңыз

sudo қайта жүктеу

Содан кейін OpenVPN қосылымын орнатыңыз!

5 -қадам: OpenVPN орнату және VPN қызмет провайдерінің конфигурациясы

Енді біздің Pi Wi -Fi тарататындықтан, openvpn орнатудың уақыты келді! Біз apt-get install арқылы openvpn орнатудан бастаймыз

sudo apt -get installvpn -y орнатыңыз

Openvpn орнатуды аяқтағаннан кейін, біз түпнұсқалық растамасы мен openvpn конфигурация файлын сақтайтын жерге өтуіміз керек.

cd /etc /openvpn

Біз бұл жерде (/etc /openvpn ішінде) бірінші нәрсе - біз пайдаланатын VPN қызметі үшін пайдаланушы аты мен құпия сөзді сақтайтын мәтіндік файлды орнату.

sudo nano auth.txt

Бізге бұл файлда пайдаланушы аты мен парольді сақтау қажет, басқа ештеңе жоқ.

пайдаланушы аты

пароль

Мен бұл жерде сіз қосылымдар үшін VPN қызметі ретінде кімді қолданғыңыз келетіні туралы түсінікке ие болғаныңызды қосуым керек. Қызметтің қайсысы жақсы немесе қауіпсіз екендігі туралы көптеген пікірталастар бар, сондықтан дүкен аралап, олардың шолуларын тексеріңіз! Бұл оқулықта мен Интернетке жеке қатынауды (PIA) қолданамын. Олар өте арзан, және олар өте сенімді болғандықтан танымал! Сіз сонымен қатар VPN -ді әлемнің кез келген ірі аймағында аяқтайтын етіп орната аласыз! Канада? Ресей? Жапония? Мәселе емес!

Егер сіз Интернетке жеке қатынауды қолдансаңыз, оларда өз сайтының ыңғайлы бөлігі бар, онда сіз осы баптауда қолдануға болатын openvpn конфигурация файлының түрін жинай аласыз! Басқа провайдерлермен қолдануға болатын openvpn конфигурациясының басқа түрлері бар, бірақ мен оны таңдауға шешім қабылдадым.

Қандай қызмет провайдерін таңдасаңыз да, қосылу үшін сізге осы провайдерден openvpn қосылым файлы қажет (файл түрі үшін.ovpn деп аяқталуы керек). Қарапайым болу үшін мен оны Raspberry Pi -ге жүктемес бұрын «connectionprofile.ovpn» деп атадым. Pi -ге.ovpn файлын жүктегеннен кейін немесе оны Pi -ге жібергеннен кейін, файлдың Pi -де /etc /openvpn -де екеніне көз жеткізіңіз.

Ашық vpn файлын дұрыс қалтаға жылжытқаннан кейін, біз файл түрін өзгертуіміз керек, себебі openvpn.ovpn орнына.conf деп аяқталатын конфигурациялық файлды күтеді. Мен мұны істегенде, мен әлі де бірдеңе болған жағдайда, бастапқы файлды сақтап қалғым келді, сондықтан мен тек cp пәрменін қолдандым (/etc /openvpn ішінде болғандықтан, іске қосу үшін sudo рұқсаттарын пайдалану қажет болады) бұл команда)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Openvpn профилінің конфигурациясы жасалған кезде, біз тіркелгі деректерін беру үшін тез өзгеріс енгізуіміз керек, сондықтан наноны қайтадан шығаратын уақыт келді!

sudo nano /etc/openvpn/connectionprofile.conf

Сіз auth-user-pass жолын тауып, оны auth-user-pass auth.txt дегенге ауыстырғыңыз келеді.

Бұл openvpn -ге біз берген профильді аутентификациялау кезінде бұрын пайдаланылған тіркелгі деректерінің файлын алуды айтады.

Сақтау және профиль конфигурация файлынан шығу!

Бұл VPN орнату үшін бәрі болуы керек, бірақ біз VPN қызметін автоматты түрде іске қосар алдында барлық конфигурациямыздың дұрыс орнатылғанын тексергіміз келеді. VPN қосылымын тексеру үшін келесі пәрменді іске қосыңыз

sudo openvpn --config «/etc/openvpn/connectionprofile.conf»

Pi мәтінді айналдыруды көруі керек, себебі Pi VPN қызмет провайдеріне қосылуға тырысады (қате туралы хабарламалар болмайды деп үміттенеміз!), Бірақ сіз терезеде баптау реттілігі аяқталғанын көрмейінше оны қалдырғыңыз келеді. Егер сіз мұны көріп қалсаңыз, бұл сіздің Pi сіздің VPN қызмет провайдеріне қосылғанын білдіреді! Терминал терезесінде ctrl + c пернелер тіркесімін басып, процесті жалғастыра аласыз.

Енді VPN жұмыс істеп тұрғандықтан, біз қазіргі iptables -ды тазалауымыз керек. Біз мұны келесі үш пәрменмен аяқтай аламыз

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Біз iptables -ді тазартқандықтан, біз келесі пәрменді іске қосу арқылы осы оқулықта бұрын жасаған nat ережесін қалпына келтіруіміз керек (бұл команда таныс болуы керек!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Енді біз бұл конфигурацияны алдыңғы қадамда біріктірген алдыңғы конфигурациядан сақтай аламыз. (бұл команда таныс болуы керек!)

sudo sh -c «iptables -save> /etc/iptables.ipv4.nat»

Бізде NAT ережелері орнатылғаннан кейін, біз орнатқан профильді пайдалану үшін openvpn үшін әдепкі конфигурацияны өзгертуге тура келеді. Біз мұны/etc/default/openvpn ішіндегі конфигурация файлын өңдеу арқылы жасаймыз

sudo nano/etc/default/openvpn

#Autostart = «all» деген жолды табыңыз, осы жолды ашыңыз және оны openvpn конфигурация файлының атауына өзгертіңіз (әрине.conf!), Сондықтан менің жағдайда мен жолды autostart = деп өзгертемін байланыс профилі »

содан кейін сақтаңыз және осы конфигурация файлынан шығыңыз!

Бұл VPN жиынтығы үшін бәрі болуы керек! Pi -ді қайта іске қосыңыз және hotspot -ке қосылу және whatismyip.com сияқты сайт арқылы IP -адресті тексеру арқылы бәрі жұмыс істейтінін тексеріңіз.

Бұл конфигурация көмегімен маршрутизатордың IP мекенжайы DNS ағып кетуі мүмкін. Біз мұны dhcpcd.conf файлында сілтеме жасайтын DNS -ті Cloudflare сияқты сыртқы DNS қызметіне өзгерту үшін өзгерту арқылы түзете аламыз!

Dhcpcd.conf файлын сүйікті редакторда ашыңыз:

sudo nano /etc/dhcpcd.conf

#Static domain_name_servers = 192.168.0.1 конфигурациясынан жолды табыңыз, жолды ажыратыңыз және оны келесіге өзгертіңіз: static domain_name_servers = 1.1.1.1 және конфигурация файлынан сақтаңыз/шығыңыз. Пиді тағы бір рет қайта іске қосыңыз, енді ipleak.net арқылы маршрутизатордың IP мекенжайы ағып кетпейтінін екі рет тексеруге болады.

Білу керек тағы бір нәрсе - бұл маршрутизатордың IP мекенжайы WebRTC арқылы ағып кетуі мүмкін. WebRTC - бұл барлық заманауи браузерлер жылдам хабар алмасуды, бейнеконференцияны, аудио мен бейнені ағынмен байланысты стандарттау үшін қолданылатын платформа. Бұл платформаның қосалқы өнімі-егер тексерілмеген жағдайда, егер сіз VPN-ге қосылсаңыз, маршрутизатордың IP-адресін ағызуы мүмкін. Webrtc-leak-prevent сияқты браузер кеңейтімдерін немесе плагиндерді қолдану арқылы бұған жол бермеудің ең оңай жолы.

Пи -де бәрі орнатылған кезде, егер сіз барлық интернет -трафик шифрланғанына сенімді болғыңыз келсе, сіз осы нүктеге қосыла аласыз және сіздің барлық трафигіңіз VPN арқылы шифрланады!

Менің нұсқаулығым сізге ұнады деп үміттенемін, енді барлық Wi -Fi желісіне қосылыңыз !!

Ұсынылған:

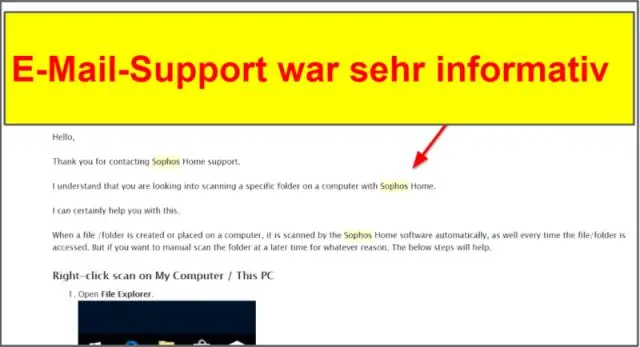

UTM брандмауэрсіз желіні қорғаңыз: 4 қадам

UTM брандмауэрсіз желіні қорғаңыз: Бұл нұсқаулықта Sophos UTM -ді үй желісінде орнатудың және іске қосудың негізгі негіздері қарастырылады. Бұл ақысыз және өте қуатты бағдарламалық жасақтама.Мен ең төменгі ортақ бөлімді алуға тырысамын, сондықтан мен каталогтың қашықтан белсенді интеграциясына кірмеймін

Өз идеяларыңызды, жұмысыңызды қорғаңыз: 8 қадам

Өз идеяларыңызды қорғаңыз, жұмысыңызды қорғаңыз: Мен бірнеше күн бұрын компьютердің бұзылуынан деректерді жоғалттым. Бір күндік жұмыс жоғалды. :/ Мен қатты дискідегі ақаудың алдын алу үшін өз деректерімді бұлтта сақтаймын. Мен өз жұмысымның ескі нұсқаларын қалпына келтіру үшін нұсқалық бағдарламалық жасақтаманы қолданамын. Мен күн сайын резервтік көшірме жасаймын, бірақ бұл жолы мен

Ақылды үйді қауіпсіз түрде қорғаңыз: 14 қадам

Ақылды үйді ақылды түрде қорғаңыз: Мен қауіпсіз және қауіпсіз конкурсқа қатысамын. Егер сізге менің нұсқаулығым ұнаса, дауыс беріңіз! Мен сізге үйді және оның ортасын қауіпсіз және қауіпсіз түрде қалай қауіпсіз ету керектігін көрсетемін. Конфигурациялау

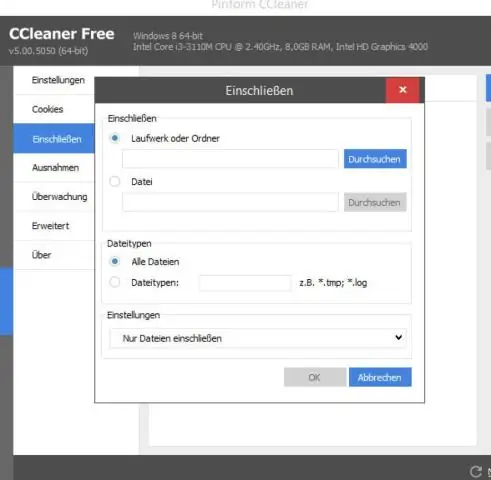

Ccleaner көмегімен жіберуді пайдалану арқылы жеке файлдарды қорғаңыз: 4 қадам

Ccleaner көмегімен жіберуді қолдана отырып, жеке файлдарды қорғаңыз: Бұл нұсқаулық сізге CCleaner көмегімен файлды жоюға мүмкіндік беретін тінтуірдің оң жақ түймесімен жіберу опциясын қосу керектігін көрсетеді

Ccleaner V2: 4 қадамдарымен жіберуді пайдалану арқылы жеке файлдарды қорғаңыз

Ccleaner V2 арқылы жіберуді қолдана отырып, жеке файлдарды қауіпсіздендіру: бұл менің бұрынғы оқулықтың жетілдірілген нұсқасы, шолғышта файлдарды Ccleaner арқылы ұсақтауға мүмкіндік беретін шолғыштағы «контекст» мәзіріне ұсақтау опциясын қосады. тікелей көзқарас пен шешімдер қосуды қажет етпейді