Мазмұны:

- Жабдықтар

- 1 -қадам: RPi -ді бастапқы орнату

- 2 -қадам: желіге қосылу

- 3 -қадам: басқа пайдаланушы

- 4 -қадам: Syctl файлы

- 5 -қадам: DHCP және DNS (1 -бөлім)

- 6 -қадам: DHCP және DNS (2 -бөлім)

- 7 -қадам: DHCP және DNS (3 -бөлім)

- 8 -қадам: Брандмауэр

- 9 -қадам: Syslog

- 10 -қадам: Snort көмегімен кіруді анықтау

- 11 -қадам: ләззат алыңыз

- 12 -қадам: Changelog

- Автор John Day day@howwhatproduce.com.

- Public 2024-01-30 10:24.

- Соңғы өзгертілген 2025-01-23 14:51.

Жаңа Raspbery Pi 4 (RPi4) жаңа шығарылғанда, мен өзімді үйде қолданылатын брандмауэр етуге шешім қабылдадым. Интернетте қиналғаннан кейін мен Guillaume Kaddouch-тан осы тақырып бойынша керемет мақаланы таптым (https://networkfilter.blogspot.com/2012/08/building-your-piwall-gateway-firewall.html). Мақала таңғажайып, оны әрі қарай оқымас бұрын оқу керек-бұл мұнда сипатталған процесті жеңілдетеді. Мәселе мынада, бұл мақала 2012 жылы жазылған және ArchLinux дистрибутивіне негізделген. ArchLinux -ке қарсы ештеңе жоқ, бірақ мен мұны кеңінен таралған Raspbian құрылымын қолдана отырып жасағым келді. RPi4 өңдеу талаптарын өңдей алады. Сонымен, Guillaume, шабыт үшін рахмет !! Бұл нұсқаулық Guillaume's («GK» қысқаша) түпнұсқалық жазбасына сілтеме болады, сіз браузерде екі бетті де ашқыңыз келеді.

Менің брандмауэр туралы бірнеше маңызды ақпарат:

- Менде LAN желісіне кіретін Ethernet ұясы (eth0) бар

- ISP маршрутизаторы TRENDnet адаптерінде (eth1)

- Мен сымсыз адаптерді белсенді түрде өшірдім (wlan0)

- Бұл сізге 100% жетуге кепілдік бермейді … кем дегенде 99% деп үміттенемін:) сондықтан кері байланыс/түсініктеме беріңіз

- Бұл менің бірінші нұсқаулығым. Тиісті нұсқаулық нормаларына сәйкес келмейтін нәрсе үшін кешірім сұраймын.

Енді, көңіл көтерейік …

Жабдықтар

-

Таңқурай Pi 4

- Мен 4 ГБ нұсқасын қолдандым, басқа нұсқаны қолданып көріңіз

- Кейс (маған FLIRC ұнайды, бірақ бұл сіздің қоңырауыңыз)

- Қуат адаптері

- MicroSD картасы, 32 ГБ немесе одан жоғары (мен 64 ГБ картаны қолдандым)

- TRENDnet USB3.0 Gigabit Ethernet Dongle (Үлгі: TU3-ETG)

- Жұптық RJ45 кабельдері

- USB пернетақтасы мен тінтуір

- Micro-HDMI-HDMI кабелі (HDMI мониторына қосылған)

Бұл пернетақта, бейне және тінтуірді SSH және VNC іске қосқаннан кейін жоюға болады.

1 -қадам: RPi -ді бастапқы орнату

Біріншіден, RPi4 -ті жаңа жүйе ретінде іске қосу. Raspbian толық таратылымын жүктеңіз және орнатыңыз (жұмыс үстелі мен ұсынылған бағдарламалық жасақтамасы бар Raspbian Buster). MicroSD картасын кеңейту және оны пайдалану үшін сізге бірнеше рет қайта жүктеу қажет болады.

Жүктеу кезінде сізге елді мекен, желі, пернетақта мен тінтуір туралы сұрақтарға жауап беру қажет болады. Желіге қосылыңыз және оны жаңартуға рұқсат етіңіз.

Сонымен қатар, бәрі дұрыс жаңартылғанын растауға және кейінірек отладтауға көмектесетін бірнеше утилитаны алуға рұқсат етіңіз:

$ sudo apt-get жаңартуы

$ sudo apt-get dist-upgrade $ sudo apt-get install htop $ sudo apt-get install tcpdump

Мен vim орнатпадым, GK 8 қадамын да жасамадым (vim конфигурациясы). Мен vi редакторын қолдандым, өйткені оның көпшілігі бар. Бұл сонымен бірге біраз уақыт пен күш -жігерді үнемдеді.

Бұл аяқталғаннан кейін, мониторды қосуға болатындай етіп RPi4 орнатуға рұқсат етіңіз. Менің мақсатым - оны бассыз іске қосу, бірақ егер мониторды қосу қажет болса, ол танылады.

$ sudo vi /boot/config.txt

Бұл файлда:

түсініктеме бермеңіз (алдыңғы #белгісін алып тастаңыз): hdmi_force_hotplug = 1

түсініктеме: hdmi_drive = 2

қосымша, қосу: enable_hdmi_sound

2 -қадам: желіге қосылу

Егер сіз GK сайтын қадағалап жүрсеңіз, бұл 3 -қадам. Бірақ есіңізде болсын, мен оның алғашқы қадамдарын дәл ретімен орындаған жоқпын.

Мен мұны бірінші рет бастаған кезде, мен RPi -ді провайдерімнің маршрутизаторына тікелей қостым («бар желімнің жанында»). Бұл желіге әсер етпестен конфигурациямен ойнауға мүмкіндік берді. RPi4 кіріктірілген RJ45 маршрутизаторына қосыңыз (немесе қаласаңыз, сымсыз). Raspbian көмегімен мұны істеудің ең оңай жолы - GUI. Жұмыс үстелінде Raspberry белгішесі> Параметрлер> Raspberry Pi конфигурациясын таңдаңыз. SSH және VNC қосуды ұмытпаңыз. Бұл Real-VNC серверінің клиентін орнатады. Егер сіз Tight VNC клиентіне қосылуға тырыссаңыз, ол сәйкес келмейтінін және қосымша конфигурацияны қажет ететінін білдім. Сонымен, осы сәтте Real-VNC клиентін негізгі жұмыс үстеліне/ноутбукке орнатыңыз (сіздің RPi4 емес).

SSH қорапта жұмыс істемейді (ГК 7-қадам). Біз кейбір конфигурацияларды өзгертуіміз керек. Алдымен ssh конфигурация файлын өзгертуге рұқсат етіңіз. Міне, мен енгізген өзгерістер. Есіңізде болсын, мен мұнда әр өзгерістің әсерін зерттемедім. Мен GK сайты ұсынған нәрсені жасадым. Бұл өзгерістердің кейбірі қажет емес болуы мүмкін.

$ sudo vi/etc/ssh/sshd_config

Бұл файлда келесі жолдарды белгілеңіз:

HostKey/etc/ssh/ssh_host_rsa_keyHostKey/etc/ssh/ssh_host_ecdsa_keySyslogFacility AUTHLogLevel INFOStrictModes иәPubkeyАутентификация иәХостБасталғанАутентификация жоқ

Иә, Росттарды елемеңіз

PrintMotd noPrintLastLog иәTCPKeepAlive иә

Және келесі жолдарды қосыңыз:

Протокол 2 Пайдалану Артықшылықтары Бөлу иәТүйеҚалпына келтіру 3600ServerKeyBits 768RSAАутентификация иәРостар RSAАутентификация жоқ

Және келесі жолдарды өзгертіңіз:

Порт 15507LoginGraceTime 60PermitRootLogin no

Алғашқы модификация туралы сөйлесейік … 15507 порты. SSH әдетте 22 портында жұмыс істейді. GK оны 15507-ге ауыстырды-неге екенін білмеймін. Сіз оны өзгертуге де, өзгертуге де болады … Егер сіз оны өзгертуді шешсеңіз, сіз қосылғыңыз келетін кез келген SSH пәрменіне «-p 15507» қосуыңыз қажет болады. Егер сіз оны өткізіп жіберуді шешсеңіз, осы нұсқаулықта 15507 көрсетілген басқа жерлерге назар аударыңыз және оларды, әсіресе брандмауэр ережелерін елемеңіз!

Ақырында, бұл қадамға RPi4 IP мекенжайын алуға мүмкіндік береміз, осылайша біз не қосылу керектігін білеміз:

$ ipconfig -а

Белсенді желі қосылымын табыңыз (мүмкін eth0 немесе wlan0) және сол IP мекенжайын жазыңыз. Енді сізде RPi4 -ке қашықтан қосылу үшін қажет нәрсе бар. Жалғастырмас бұрын қайта жүктейік:

$ sudo қайта жүктеу

3 -қадам: басқа пайдаланушы

Әдепкі RPi пайдаланушы атын (pi) пайдаланбаған дұрыс, және сіз сөзсіз парольді өзгертуіңіз керек. Қауіпсіз болу үшін қашықтан қосылуға және жалғастыруға болатын басқа пайдаланушы тіркелгісін қосуға рұқсат етіңіз (GK 6 -қадам). RPi -ге оралып, жаңа пайдаланушыны қосуға және SSH -ге пайдаланушыға рұқсаттарды орнатуға және sudo пәрменін шығаруға мүмкіндік береді:

$ sudo useradd -m -g users -G sudo, netdev -s /bin /bash [USERNAME]

$ sudo passwd [USERNAME]

Жүйеден шығуды немесе қайта жүктеуді және болашақта жаңадан құрылған есептік жазбаны қолданыңыз.

4 -қадам: Syctl файлы

Келесі қадам /etc/sysctl.conf файлын өзгерту болып табылады (GK 9 -қадам). Бұл файл бірнеше ядро параметрлерін өзгерту үшін қолданылады. Біз ГК не айтса, солай жасаймыз. Мұнда қадамдардың жеңілдетілген жиынтығы.

$ sudo vi /etc/sysctl.conf

Бұл файлда келесі жолдарды белгілеңіз:

net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.all.rp_filter = 1net.ipv4.tcp_syncookies = 1

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.send_redirects = 0net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.log_martians = 1

Және келесі жолдарды қосыңыз:

net.ipv4.icmp_echo_ignore_broadcasts = 1net.ipv4.icmp_ignore_bogus_error_responses = 1net.ipv4.conf.eth0.accept_redirects = 0vm.min_free_kbytes = 8192

Осы жаңа параметрлермен қызметті қайта іске қосыңыз және қайта жүктеңіз:

$ sudo sysctl -p

$ sudo қайта жүктеу

5 -қадам: DHCP және DNS (1 -бөлім)

Мен үшін бұл процестің екі ауыр бөлігі болды … DHCP & DNS орнату және брандмауэр ережелерін орнату. Сонымен, біз бірінші бөліммен бастаймыз. Егер сіз GK сайтын бақылап отырсаңыз, біз 10 -қадамдамыз.

Мұны істеу үшін сізге провайдерден (немесе ағымдағы брандмауэрден) бірнеше ақпарат қажет болады:

- Маршрутизатордың ішкі IP -адресі

- Маршрутизаторға RPi4 интерфейсі үшін пайдалануға болатын IP мекенжайы

- Аттар сервері үшін IP (немесе екі)

- LAN қосылымының интерфейс атауы (мысалы, eth0 немесе eth1)

- Интернет -провайдер қосылымының интерфейс атауы (мысалы, сіз LAN үшін пайдаланбағанның бәрі)

Сондай -ақ, RPi4 -ке тұрақты IP мекенжайын беру үшін маршрутизатордың параметрлерін өзгерту қажет болуы мүмкін (2 -пункт, жоғарыда). Кем дегенде, мен осылай жасадым.

Алдымен dhcpcd.conf файлын өзгертуге рұқсат етіңіз …

$ sudo vi /etc/dhcpcd.conf

Мына жолдарға түсініктеме бермеңіз:

Тұрақты опция rapid_commitoption domain_name_servers, domain_name, domain_search, host_nameoption interface_mtu

Әрбір желі интерфейсі үшін желі мәліметтерін орнату қажет. Олар келесідей көрінуі керек:

# ISP интерфейсі үшін статикалық

eth1 static ip_address = 192.168.1.статикалық маршрутизаторлар = 192.168.1.254 static domain_name_servers = 8.8.8.8 8.8.4.4 метрикалық 100 # LAN интерфейсіне арналған статикалық eth0 static ip_address = 10.210.212. статикалық маршрутизаторлар = 10.210.212.1 статикалық domain_name_servers = 8.8.8.8 8.8.4.4 #интерфейс wlan0 #static ip_adress = 10.210.212. #static routers = 10.210.212.1 #static domain_name_servers = 8.8.8.8 #Құрылғыға IP мекенжайын мәжбүрлегіңіз келсе, осы бөлімге түсініктеме бермеңіз. 'Хосттың' #атауы жүйе үшін мағынасыз. Құрылғының MAC мекенжайын, сонымен қатар #IP адресін енгізіңіз. Оның dhcp ауқымынан тыс екеніне көз жеткізіңіз. Қажет болған жағдайда қайталаңыз. #host [ANYTHING] { # Hardware ethernet xx: xx: xx: xx: xx: xx; # тіркелген адрес 10.210.212.250; #}

Сізге сәйкес келетін сандарды қолдануды ұмытпаңыз. Жоғарыдағы IP -лер менің желім үшін, Google атау серверлерін қоспағанда. Назар аударыңыз, мен Интернет -провайдердің көрсеткішін 100 -ге орнатып, оны желі трафигінің әдепкі әрекеті болуға мәжбүрледім. Мен сондай -ақ сымсыз адаптерге (wlan0) ештеңе жасамадым. Мен бұл интерфейсті толығымен өшіргім келеді, сондықтан мен үшін мағынасы бар.

Сонымен қатар, егер сіз IP мекенжайын құрылғыға (NAS сияқты) мәжбүрлегіңіз келсе, төменгі бөлікті пайдаланыңыз. Хостқа сіз үшін маңызды атау беріңіз, бірақ оны ешқашан ештеңе қолданбайтынын біліңіз. Нүктелі үтірлерді ұмытпаңыз.

6 -қадам: DHCP және DNS (2 -бөлім)

Келесі қадам - dnsmasq.conf файлын өзгерту …

$ sudo vi /etc/dnsmasq.conf

Біз бірнеше жолды ажыратып, бірнеше жолды өңдеуіміз керек. Dhcpcd.conf файлынан бірнеше параметрлерді көшіру қажет болады. Сіз өзіңізге жауап беруіңіз керек тағы екі сұраққа:

Ішкі жергілікті желіге (мысалы, eth0) DHCP мен DNS қажет пе? Сіздің LAN үшін қандай DHCP ауқымын қалайсыз және әрбір жалға алу мерзімі қанша болуы керек?

Бірнеше жолды түсіндіруден бастаңыз:

жалған-privno-dhcp-интерфейс = wlan0bind-interfacesdhcp-name-match = set: wpad-ignore, wpaddhcp-ignore-names = тег: wpad-ignore

Атыңыздың серверін орнатыңыз. 'Server =' басталатын жолды іздеңіз және оны 'server = 8.8.8.8' етіп жасаңыз.

DHCP ауқымын орнатыңыз. Мұны істеудің көптеген жолдары бар. Мен екі түпкілікті IP -ны, масканы және жалға беру ұзақтығын беруді таңдадым. Менің диапазоным 10.210.212.20-10.210.212.240 болды, желі маскасы 255.255.255.0, ал жалдау уақыты 12 сағат. Тұрақты IP -ге бірдеңе беру қажет болған жағдайда, кейбір IP -лерді диапазонның жоғарғы және төменгі жағында қалдыруды ұсынамын.

'Interface =' жолын 'interface = eth0' сияқты етіп өзгерту арқылы DNS және DHCP (LAN) алатын интерфейсті орнатыңыз. Назар аударыңыз, мен оған сымсыз желіге DHCP IP мекенжайын тағайындауға ЕМЕС екенін айттым. Тағы да, мен бұл интерфейсті толығымен өшіргім келеді, сондықтан бұл мен үшін мағыналы болды.

7 -қадам: DHCP және DNS (3 -бөлім)

GK -ның соңғы қадамға қатысты нұсқауларынан ауытқу …

Мен осы сәтте RPi қайта іске қосуға барғанымда, dnsmasq процесі белсенді болмады. Біраз ойланып тұрып, менің eth0 және eth1 желілік интерфейстері dnsmasq іске қосылғанға дейін белсенді емес екенін білдім, сондықтан dnsmasq іске қосылмай қалады. Мен пернетақта мен тінтуірді RPi -ге қосып, dnsmasq қолмен қайта іске қосуым керек еді. Басы жоқ қондырғы үшін бұл өте қолайлы емес. Мен параметрлерге (мысалы, байланыстыру интерфейсін өшіру) және басқа да нәрселерге әр түрлі өзгерістер енгізу туралы айтылған көптеген хабарламаларды оқыдым. Ешқайсысы жұмыс істемеді. Ақырында, мен әр 2 минут сайын жұмыс істейтін және dnsmasq күйін тексеретін қабық сценарийін жазуды жөн көрдім. Егер ол жұмыс істемесе, оны іске қосыңыз. Бұл жағдай мен үшін ғана емес деп ойлаймын. Сонымен, сізге не істеу керек:

Келесі кодты RPi -де 'dns_masq_keepalive.sh' деп аталатын файлға айналдырыңыз.

#!/bin/bash

# Файл: dns_masq_keepalive.sh # тамыз 2019 # Мұны dnsmasq жұмыс істейтініне көз жеткізу үшін crontab -e (*/2 * * * * /etc/dns_masq_keepalive.sh) көмегімен пайдаланыңыз. Егер dhcpcd.conf файлында көрсетілген барлық интерфейстер іске қосылмай тұрса, қызмет өздігінен тоқтайды. Бұл мәселені шешеді. # Бұл келесі жолда «dnsmasq» сөзі бар барлық белсенді тапсырмалар қайтарылады. Сонымен, осы # файлдың атауына 'dnsmasq' енгізбеңіз, әйтпесе ол оны қайтарады және сізде қайта жүктеу болмайды. dns_running = $ (ps -e | grep dnsmasq) echo $ dns_running егер [-z «$ dns_running»] болса, онда #echo DNSMasq жоқ sudo /etc/init.d/dnsmasq қайта іске қосу #else #echo DNSMasq Running fi

Қажет болса, оны кесіңіз. Сіз не істесеңіз де, атауына 'dnsmasq' жазбаңыз. Сценарий 'dnsmasq' сөзін іздейді, ал егер сценарийде оның аты болса, ол қызмет істеп тұр деп есептейді. Сондай -ақ, файлды «.sh» деп аяқталатын етіп өзгертіңіз. Өткізгіштер маған «.sh» файлын жүктеуге мүмкіндік бермейді-бұл жақсы. Қалған нұсқаулар файлдың бар екенін болжайды: /etc/dns_masq_keepalive.sh.

Екіншіден, файлға рұқсаттарды орнатыңыз, сонда ол орындалады:

$ sudo chmod u+x /etc/dns_masq_keepalive.sh

Енді біз бағдарламаны әр 2 минут сайын іске қосу үшін crontab жүйесін қолданамыз. Crontab бастау:

$ sudo crontab -e

Ол vi немесе басқа нәрсені қолданып өңдеуге шақыруы керек. Кез келгені жұмыс істейді. Оны өңдей алғаннан кейін файлдың соңына келесіні қосыңыз:

*/2 * * * * sudo /etc/dns_masq_keepalive.sh

'*/2' бос орындары жоқ, бірақ жұлдызшалар арасындағы бос орындар. Сақтаңыз және шығыңыз. Бұл сізге жұмыс жоспарланғанын немесе сол сияқты нәрсені айтуы керек.

8 -қадам: Брандмауэр

Келесі ауыр процесс - бұл брандмауэр (ГК 11 -қадам). Raspbian әйгілі iptables жүйесін қолданады. GK блогы сізге жетуге көмектесетін үш файлды ұсынады: firewall.simple, firewall.advanced және firewall.flows. GK -ге барлық құрмет, бірақ өзіңізді жеңілдетіңіз және брандмауэрмен жүріңіз. Мен iptables жүйесі мен ережелерін анықтауға көп уақыт жұмсадым. Мен мұны істегеніме қуаныштымын, бірақ бұл ауыр болды. Сонымен, мен сізге көмектесетін екі файлды беремін: брандмауэр.қарапайым және брандмауэр. Осы файлдардың екеуін де /etc қалтасына көшіріңіз және оларды орындалатын етіп жасау үшін рұқсаттарды өзгертіңіз:

$ sudo chmod u+x /etc/firewall.simple

$ sudo chmod u+x /etc/firewall.clear

Брандмауэр ережелерін орнатпас бұрын, жұмыс үстелін/ноутбукті RPi eth0 портына қосыңыз және оның IP мекенжайы мен DNS жұмыс істейтінін растаңыз. Мұны істеудің ең оңай жолы - жалпы сайтты, содан кейін белгілі IP мекенжайын сынап көру. Сондай -ақ, RPi мен ISP маршрутизаторына пинг жіберіңіз. Егер сіз нәтиже алсаңыз, онда бәрі жақсы, және сіз кез келген желі проблемалары брандмауэр ақауларынан болуы мүмкін.

Берілген бірінші файл бастапқыда GK firewall.simple файлы ретінде басталды (рахмет, тағы да, GK!). Мен бұл жүйеде жұмыс істеу үшін көптеген өзгерістер енгіздім. Ол кем дегенде HTTP, HTTPS, DNS, DHCP, ping, ішкі SSH, ішкі VNC және plex мүмкіндік беруі керек. Plex -те барлық мүмкін құрылғылар үшін барлық ашық порттар болмауы мүмкін, бірақ оны түзетуге арналған көптеген хабарламалар бар. Файлдың жоғарғы жағында желі конфигурациясына өзгерту қажет болатын мәндер бар.

Екінші файл, firewall.clear, брандмауэр ережелерін тексерген кезде қолдануға арналған. 'Sudo /etc/firewall.clear' іске қосылған кезде барлық брандмауэр ережелері жойылады және жүйе Интернетке толық қосылған болуы керек. Сонымен, егер сіз желілік қызметті (мысалы, dns) брандмауэрмен жұмыс істей алмасаңыз, бірақ ол firewall.clear іске қосылғаннан кейін жұмыс істей бастаса, сізде ереже мәселесі бар екенін білесіз. Бұл сіздің ережелеріңізді тексергенде өте маңызды болады.

Сонымен, бізде брандмауэр ережелері бар, оларды RPi басталған кезде іске қосу керек. Ол үшін /etc/rc.local файлын өңдейміз:

$ sudo vi /etc/rc.local

Ішке кіргеннен кейін файлдың соңына мынаны қосыңыз:

echo «Iptables ережелерін жүктеу» /etc/firewall.simple >>/dev/null

Егер сіз кіруді анықтау жүйесін қосуды таңдасаңыз, бұл файлды қайта өңдеу қажет болады. Әзірге оны сақтап, қайта жүктеңіз.

$ sudo қайта жүктеу

9 -қадам: Syslog

Екі қадам қалды…

Бұл оңай нәрсе. Егер сіз әлі де осында болсаңыз және GK блогымен бірге болсаңыз, бұл 12 -қадам. Сіз оның syslog файлына қатысты айтқанын орындауыңыз керек. Міне қысқартылған қадамдар:

2 айлық syslog деректерін сақтаңыз …

$ sudo vi /etc/logrotate.conf

Біз оған «бір аптаны» өлшеу ретінде қолдану керектігін айтуымыз керек, содан кейін олардың 12 -сін сақтау керек. Бұл файлда сізге келесі екі жол қажет. Менің ойымша, сіз қолданыстағы сызықтарды өзгертуіңіз керек.

апталық рут 12

Сақтаңыз.

10 -қадам: Snort көмегімен кіруді анықтау

GK конфигурациялайтын соңғы нәрсе - бұл snort жүйесі. Мен бұны да ұсынамын. Сіз оның ережелерін ұстануға болады, мен олардың барлығын мұнда аз ғана өзгертулермен көшірмеймін. Оның нұсқаулары ArchLinux дистрибутивіне арналған. Міне, біз мұнда қолданатын Raspbian таратылымына арналған бірнеше өзгерістер. Қалған нұсқаулар жақсы жұмыс істейді.

Біріншіден, snort жүктеу және орнату үшін sudo pacman -S snort қолданбаңыз. Келесі әрекеттерді орындаңыз:

$ sudo apt-get install snort

Екіншіден, сіз sudo snort -version көмегімен бұрылысты тексере алмайсыз. Орнатуды растаңыз:

$ sudo snort -V

Ақырында, оны іске қосу үшін rc.conf файлын өзгертпеңіз, rc.local файлын өңдеңіз (қайтадан) …

$ sudo vi /etc/rc.local

Файлдың соңына келесі жолдарды қосыңыз:

жаңғырық «Жүкті жүктеу»

#/usr/sbin/snort -D -u snort -g snort -c /etc/snort/snort.conf -i eth0 -l/var/log/snort

Енді қайта жүктеңіз және бәрі сиқырлы түрде жұмыс істеуі керек.

$ sudo қайта жүктеу

11 -қадам: ләззат алыңыз

Солай болуы керек!

Біріншіден, мен Гийом Каддоушқа алғыс айта алмаймын! Ол бұған шабыт берді.

Екіншіден, егер сіз пернетақтаны, бейне мен тінтуірді әлі ажыратпаған болсаңыз, қосуға болады. Қажет болған кезде қайта кіру үшін SSH және VNC пайдаланыңыз.

Соңында, бұл 100% мінсіз болмауы мүмкін. Өзгерістермен/ұсыныстармен/ұсыныстармен жіберіңіз. Менің мақсатым - бұл талқылаудың басталуы және көптеген адамдарға ұнауы!

Рахмет !!

PS … Сурет-FLIRC алюминий корпусының ішіндегі RPi4, сәл өзгертілген және жоғары қарай ілгегі бар Intel ескі желдеткіші бар. Желдеткіштің астында термалды паста бар, егер сіз ойлансаңыз. Мен Интернеттен ұқсас нәрсені таптым (https://www.reddit.com/r/raspberry_pi/comments/9bdgrr/it_turns_out_putting_a_heatsink_on_the_flirc_case/) мен оны өзім сынап көруді шештім.

12 -қадам: Changelog

Бұл нұсқаулыққа өзгерістер енгізілгендіктен, мен оларды осында құжаттаймын. Егер сізде мәселе туындаса, ескі нұсқауларды немесе файлдарды ұстағаныңызды тексеру үшін осында тексеріңіз.

2019 жылдың 25 қыркүйегі:

- DHCP ережелері брандмауэрде бекітілген

- Нұсқаулардағы DHCP ауқымы бекітілді (файлдар дұрыс болды)

- DHCP нұсқауларына бекітілген IP тағайындаулары қосылды

13 қазан, 2019 жыл

- Бірнеше қате түзетілді

- Қажет болса, менде ауыстырылатын SDcard тесті болатын екінші пи құрылды

Ұсынылған:

Arduino Uno көмегімен акустикалық левитация Қадамдық қадам (8 қадам): 8 қадам

Акустикалық левитация Arduino Uno Қадамдық қадаммен (8-қадам): ультрадыбыстық дыбыс түрлендіргіштері L298N Dc әйелдер адаптерінің ток көзі еркек тоқ сымымен Arduino UNOBreadboard Бұл қалай жұмыс істейді: Біріншіден, сіз кодты Arduino Uno-ға жүктейсіз (бұл сандық жүйемен жабдықталған микроконтроллер) және кодты түрлендіру үшін аналогтық порттар (C ++)

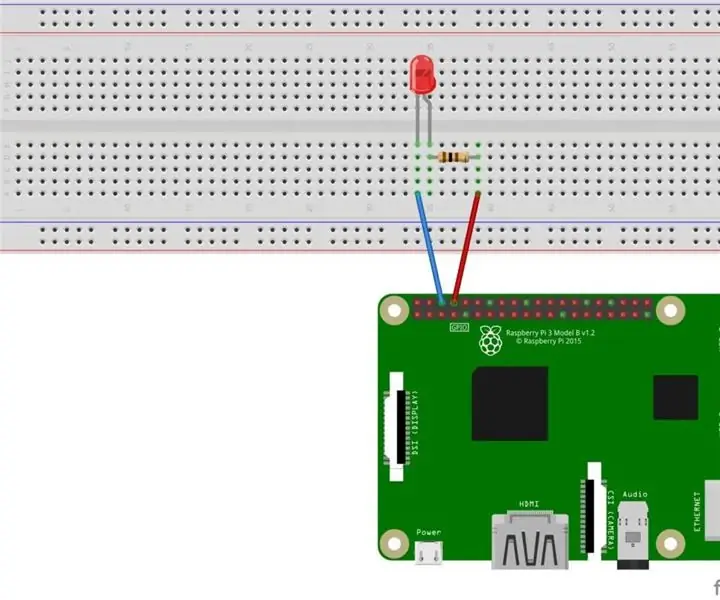

Raspberry Pi бар жарық диодты жыпылықтау - Raspberry Pi -де GPIO түйреуіштерін қалай қолдануға болады: 4 қадам

Raspberry Pi бар жарық диодты жыпылықтау | Raspberry Pi -де GPIO түйреуіштерін қалай қолдануға болады: Сәлеметсіздер ме, осы нұсқаулықта біз Raspberry pi -дің GPIO -ларын қолдануды үйренеміз. Егер сіз бір кездері Arduino -ны қолданған болсаңыз, онда біз светодиодты қосқышты және т.б. оның түйреуіштеріне қосып, оны жұмыс істетуге болатынын білетін шығарсыз. светодиодты жыпылықтатыңыз немесе қосқыштан кіріс алыңыз

Raspberry Pi 3 -ке Raspbian Buster орнату - Raspberry Pi 3b / 3b+бар Raspbian Buster бағдарламасын бастау: 4 қадам

Raspberry Pi 3 -ке Raspbian Buster орнату | Raspberry Pi 3b / 3b+көмегімен Raspbian Buster -ды бастау: Сәлеметсіздер ме, балалар, жақында Raspberry pi ұйымы Raspbian Buster деп аталатын жаңа Raspbian ОЖ -ны іске қосты. Бұл Raspberry pi үшін Raspbian жаңа нұсқасы. Бүгін біз осы нұсқаулықта Raspbian Buster ОЖ -ны Raspberry pi 3 -ке қалай орнатуды үйренеміз

HDMI жоқ Raspberry Pi 3 B -де Raspbian орнату - Raspberry Pi 3B -пен жұмысты бастау - Raspberry Pi 3: 6 қадамдарын орнату

HDMI жоқ Raspberry Pi 3 B -де Raspbian орнату | Raspberry Pi 3B -пен жұмысты бастау | Raspberry Pi 3-ті орнату: Кейбіреулер Raspberry Pi компьютерлері өте керемет екенін білесіз, және сіз бүкіл компьютерді бір ғана тақтаға ала аласыз. Raspberry Pi 3 Model B төрт ядролы 64 биттік ARM Cortex A53 жиілігі 1,2 ГГц. Бұл Pi 3 -ті шамамен 50 құрайды

OrangePi R1 бар көпір брандмауэрі: 4 қадам

OrangePi R1 бар көпір брандмауэрі: Мен басқа Orange Pi сатып алуым керек болды :) Бұл менің SIP телефоным түн ортасында бөтен нөмірлерден қоңырау шала бастағандықтан болды және менің VoIP провайдерім порт сканерлеуге байланысты болды. Тағы бір себеп - мен маршрутизаторлардың бұзылғанын жиі еститінмін