Мазмұны:

- 1 -қадам: AWS есептік жазбаңызға кіріңіз

- 2 -қадам: AWS IOT «нәрселерін» бастау

- 3 -қадам: AWS IOT «нәрсе» тіркеу

- 4 -қадам: Сертификатты іске қосу

- 5 -қадам: Сертификатқа саясатты қосу

- 6-қадам: AWS SNS тақырыбына бастапқы орнату

- 7-қадам: Iot-role.trust.json файлын құру

- 8-қадам: Iot-policy.json файлын құру

- 9 -қадам: AWS SNS тақырыбын жасаңыз (1 -бөлім)

- 10 -қадам: AWS SNS тақырыбын жасаңыз (2 -бөлім)

- 11 -қадам: AWS SNS тақырыбын жасаңыз (3 -бөлім)

- 12 -қадам: Amazon S3 -те шелек жасаңыз

- 13 -қадам: AWS саясатын жасаңыз (1 -бөлім)

- 14 -қадам: AWS саясатын жасаңыз (2 -бөлім)

- 15 -қадам: DynamoDB үшін кестелер құру

- 16 -қадам: Roomstatus.py

- 17 -қадам: Rfid.py

- 18 -қадам: Server.py

- 19 -қадам: Telegram.py

- 20 -қадам: Livestream (camera_pi.py)

- Автор John Day [email protected].

- Public 2024-01-30 10:26.

- Соңғы өзгертілген 2025-01-23 14:51.

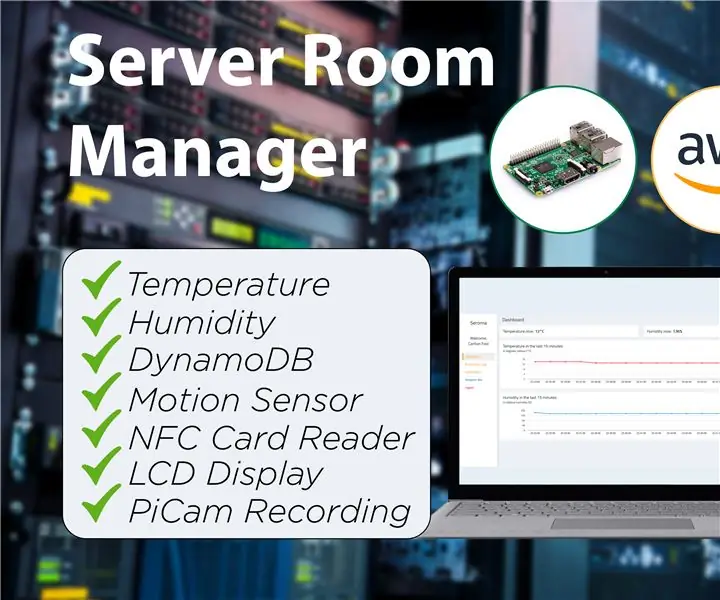

Серома-бұл серверлердің күйін (температура мен ылғалдылық), серверлік бөлмеге кіру журналдарын тексеруге, сондай-ақ кез келген қауіпсіздік бұзушылықтары үшін серверлік бөлменің өзін бақылауға мүмкіндік беретін сервистік бөлмедегі менеджер.

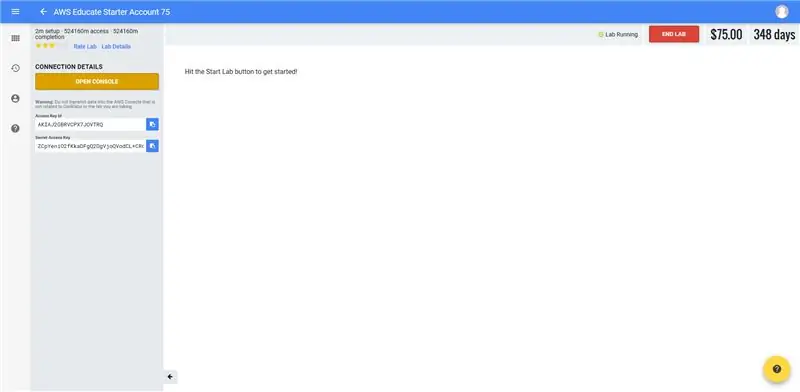

1 -қадам: AWS есептік жазбаңызға кіріңіз

- Біздікі үшін біз AWS білім беру шлюзі арқылы кірдік, өйткені бізде студенттік шот бар.

- Жоғарғы оң жақтағы навигация мәзіріндегі «AWS есептік жазбасы» қойындысына өтіңіз.

- «AWS Educate Starter есептік жазбасына өту» түймесін басыңыз.

- AWS басқару консоліне кіру үшін консольді ашыңыз.

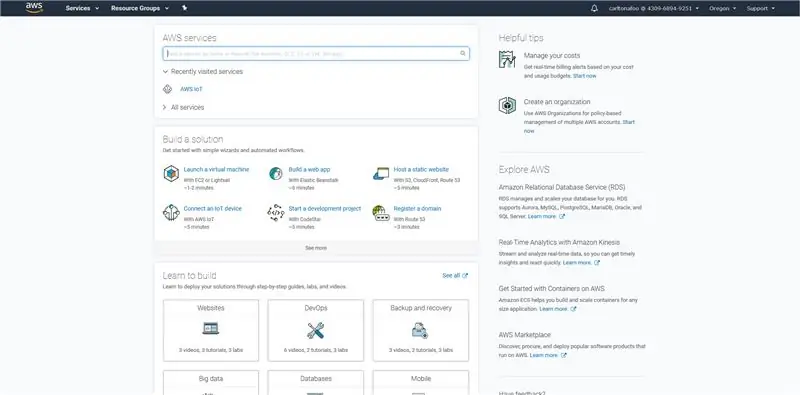

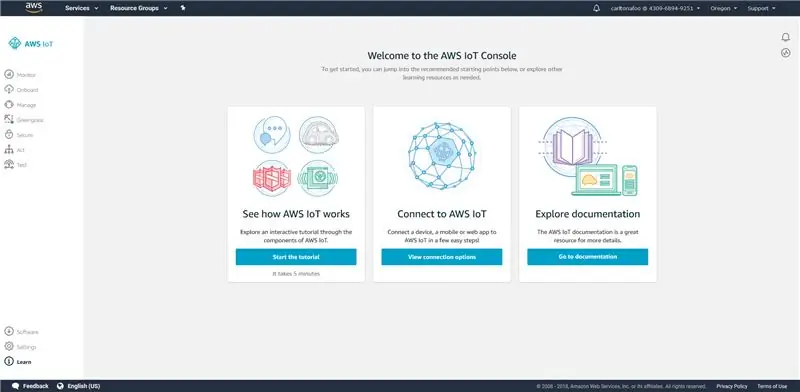

2 -қадам: AWS IOT «нәрселерін» бастау

- AWS қызметтерінің іздеу жолағында «AWS IoT» іздеңіз.

- AWS IoT Console бақылау тақтасына өту үшін «Жұмысты бастау» түймесін басыңыз, онда сіз AWS есептік жазбаңызда тіркелген барлық IoT құрылғыларын көре аласыз.

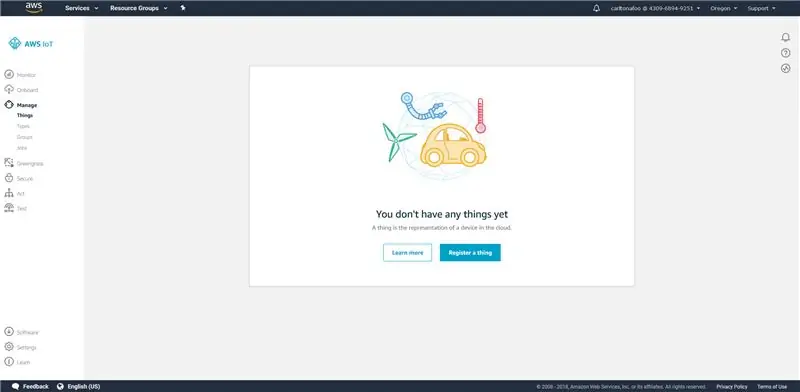

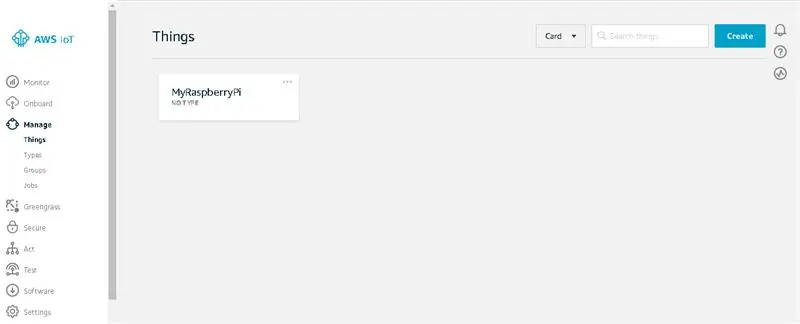

3 -қадам: AWS IOT «нәрсе» тіркеу

- Шарлау жолағында IoT «Things» басқару үшін шарлаңыз.

- Егер сізде әлі ештеңе болмаса, «Затты тіркеу» түймесін басыңыз. (Егер сізде бірдеңе бар болса, іздеу қойындысының жанындағы экранның жоғарғы оң жағындағы «Жасау» түймесін басыңыз.)

- «Бір нәрсені жасау» деп аталатын бірінші батырманы басыңыз.

- Заттың аты ретінде «RaspberryPi» теріңіз. Бұл қадам үшін «Аты» дегеннен басқа енгізу қажет емес. Бұл әрекетті орындағаннан кейін, келесіге басыңыз.

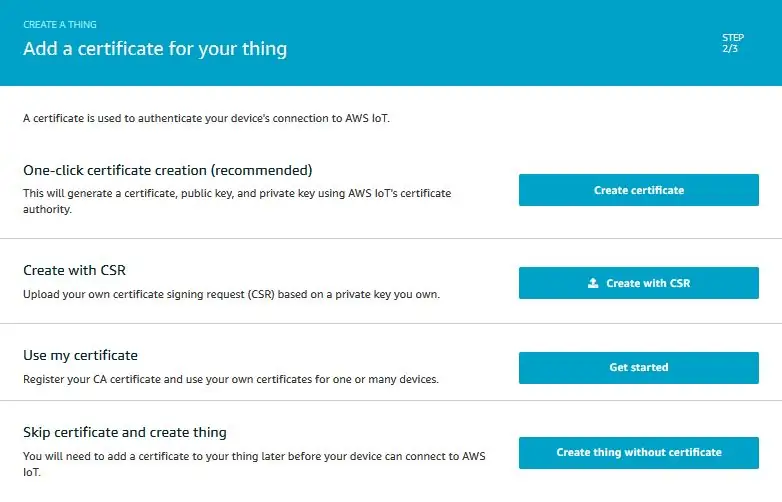

4 -қадам: Сертификатты іске қосу

- Келесі қадамда «сертификат жасау» түймесін басыңыз.

- Келесі беттегі 4 жүктеу сілтемесін жұмыс каталогына немесе қалтаға жүктеңіз және сақтаңыз. CA түбірлік файлын сақтау үшін тінтуірдің оң жақ түймешігімен нұқыңыз және сақтаңыз.

- «Іске қосу» түймесін басыңыз, сәттілік туралы хабарлама пайда болады.

- Әр файл атауының алдындағы сандарды алып тастап, CA түбірлік файлының атын «rootca.pem» деп өзгерту арқылы файлдар үшін қолайлы атауларды қолданыңыз.

- Жалғастыру үшін «Саясат тіркеу» түймесін басыңыз.

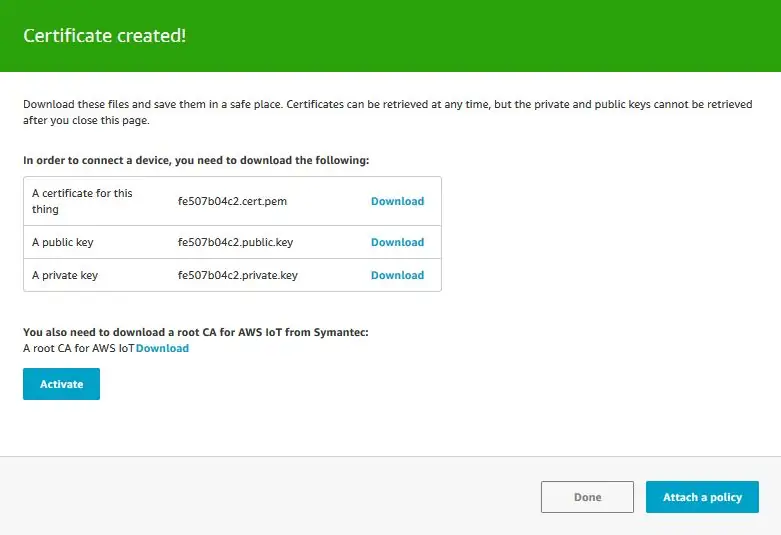

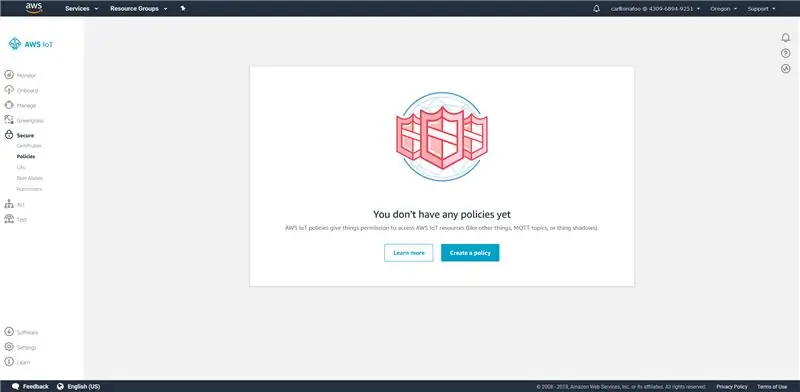

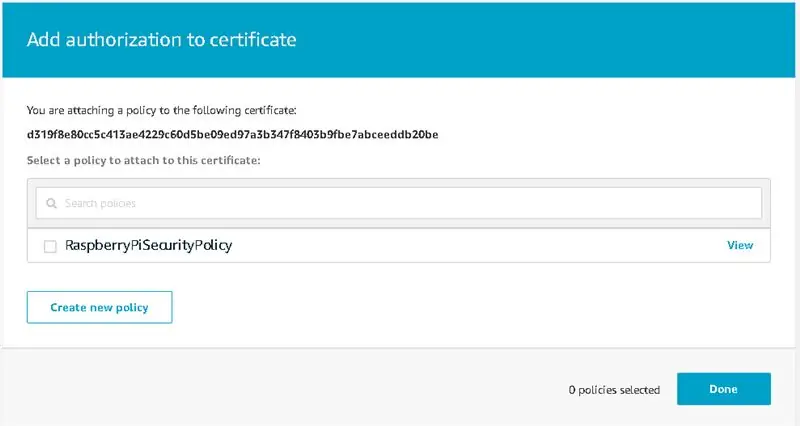

5 -қадам: Сертификатқа саясатты қосу

- Келесі бетте, егер сізде саясат болмаса, олар сізге «Саясат жасау» түймесінде саясат жасауды ұсынады.

- Егер сізде бұрыннан бар саясат болса, төмендегі «Жаңа саясат құру» түймесін басыңыз.

-

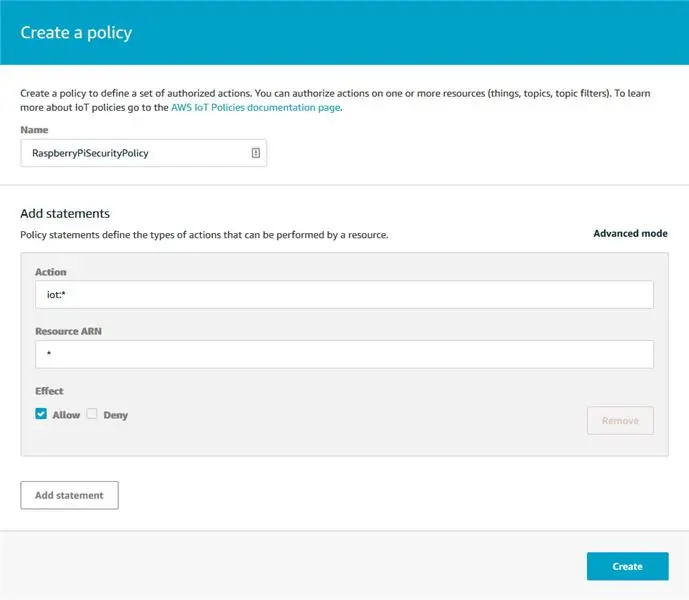

Саясат құру формасына келесі ақпаратты енгізіңіз.

Атауы: RaspberryPiSecurityPolicy

Әрекет: iot:*

ARN ресурсы: *

Әсері: рұқсат етіңіз

- Сіздің саясатыңыз «Қауіпсіздік» астындағы «Саясат» қойындысында пайда болуы керек.

- Әрі қарай, «Қауіпсіздік» астындағы «Сертификаттар» қойындысына өтіп, саясатты бұрын жасалған сертификатқа тіркеңіз.

- Келесі бетте саясатты нұқыңыз, содан кейін «Қосу» түймесін басыңыз.

- Сіз жасаған нәрсенің мәліметтер бетінде «Өзара әрекеттесу» қойындысында REST API соңғы нүктесі бар, оны көшіріп, сақтау керек.

- AWS енді саясатқа бекітілген және сертификаты бар нәрсеге ие болуы керек.

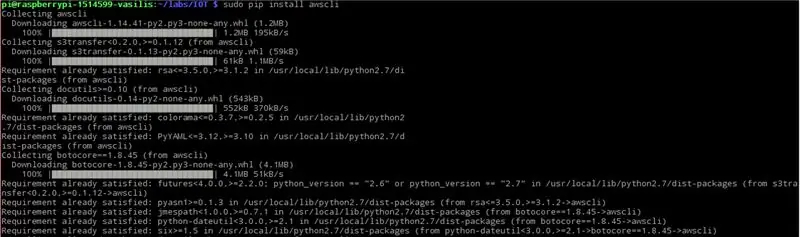

6-қадам: AWS SNS тақырыбына бастапқы орнату

Raspberry Pi ішіне SSH салыңыз және келесі пәрмен командасы арқылы AWS CLI орнатыңыз:

sudo pip install awscli

AWS CLI пәрменді аяқтау мүмкіндігін қамтиды, бірақ ол әдепкі бойынша орнатылмаған. Raspberry Pi CLI интерфейсіне пәрменді аяқтау мүмкіндігін орнату үшін келесі пәрменді қолданыңыз:

аяқталды -C aws_completer aws

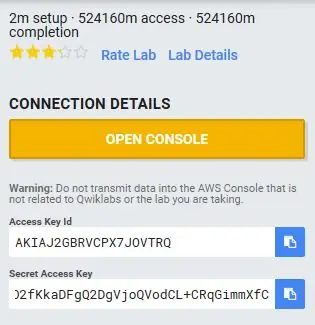

Келесі пәрменді пайдаланып AWS CLI -ді Access Key ID, құпия кіру кілті, AWS аймақ атауы және командалық шығыс пішімі арқылы конфигурациялаңыз:

aws конфигурациясы

Консоль келесі ақпаратты толтыруды ұсынады:

pi@raspberrypi: ~ $ aws конфигурациясы

AWS қатынас кілтінің идентификаторы [None]: «Пайдаланушының кіру кілтінің идентификаторын осында қойыңыз» AWS құпия кіру кілті [None]: «Пайдаланушының құпия кіру кілтін осында қойыңыз» Әдепкі аймақ атауы [None]: eu-central-1 Әдепкі шығыс пішімі [Ешқайсысы]: json pi@raspberrypi: ~ $

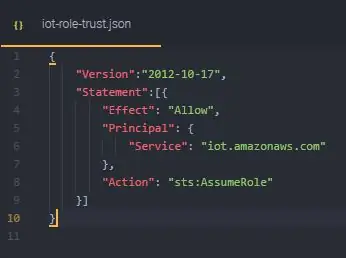

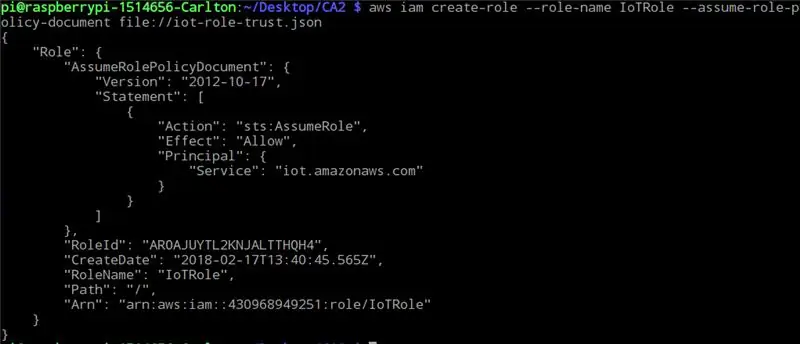

7-қадам: Iot-role.trust.json файлын құру

- Iiot-role.trust.json файл атауымен жоғарыдағы IAM саясаты бар JSON файлын жасаңыз.

- Келесі пәрменді пайдаланып AWS CLI көмегімен рөл жасаңыз

aws iam жасау-рөлі-рөл-аты-iot-рөлі-қосылу-рөлі-саясат-құжат құжаты: //iot-role-trust.json

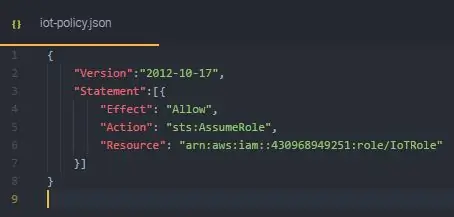

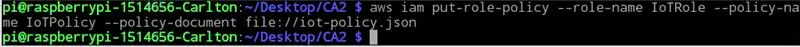

8-қадам: Iot-policy.json файлын құру

- Iot-policy.json файл атауымен жоғарыда көрсетілген саясаты бар JSON файлын жасаңыз.

- Келесі пәрменді пайдаланып AWS CLI көмегімен рөл саясатын жасаңыз:

aws iam put-role-policy-рольдік атау IoTRole --policy-name iot-policy --policy-document file: //iot-policy.json

9 -қадам: AWS SNS тақырыбын жасаңыз (1 -бөлім)

- AWS қызметтерін іздеу жолағында «SNS» қызметін іздеңіз немесе https://us-west-2.console.aws.amazon.com/sns/home… өтіңіз.

- Сізде тақырып жоқ болғандықтан, тақырып құру үшін «Жаңа тақырып құру» түймесін басыңыз.

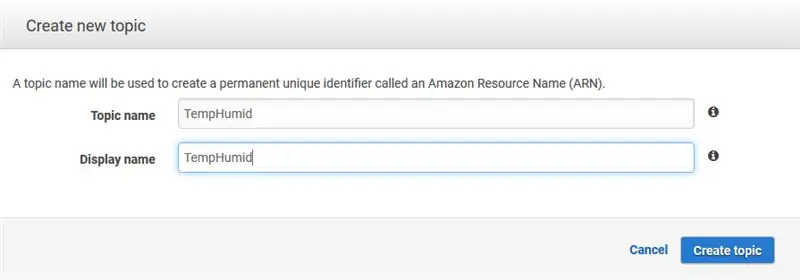

- Тақырып атауын және көрсетілетін атауды енгізіңіз және «Тақырып жасау» түймесін басыңыз, барлық қадамдар сәтті болған кезде жаңа тақырып пайда болады.

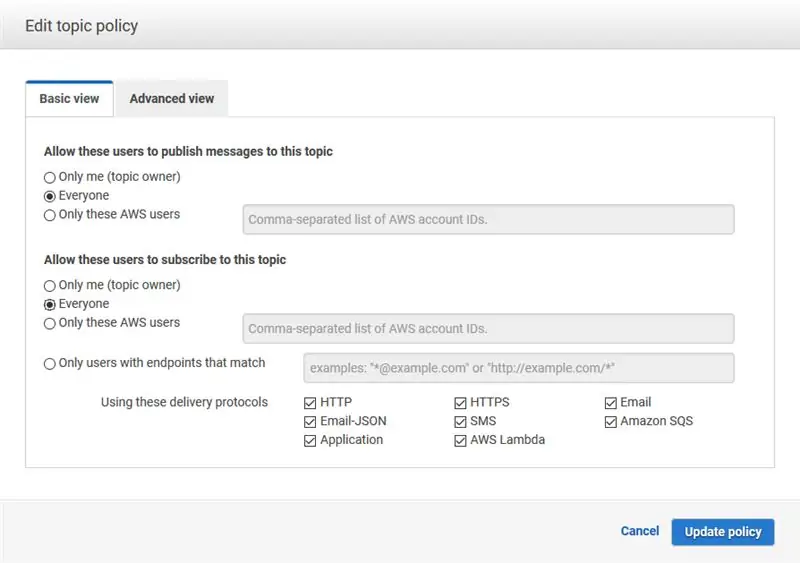

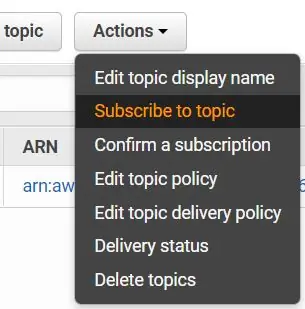

- «Әрекеттер» ашылмалы түймесін және «Тақырып саясатын өңдеу» түймесін басыңыз.

10 -қадам: AWS SNS тақырыбын жасаңыз (2 -бөлім)

- Барлығына жариялауға және жазылуға рұқсат беретін саясатты орнатыңыз, себебі бұл AWSEducate есептік жазбасының шектеулері.

- Осы тақырыпқа жазылған жаңартуларды алу үшін осы тақырыпқа жазылыңыз.

-

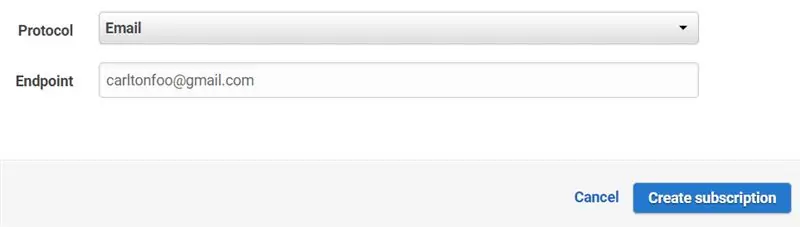

Хаттаманы «Электрондық пошта» деп өзгертіңіз және соңғы нүктеге электрондық поштаны енгізіңіз.

- Соңғы нүктені енгізген электрондық поштаға өтіңіз, тақырыпқа жазылу үшін электрондық поштаға жазылуды растау үшін растау сілтемесін басыңыз.

- «AWS IoT» қызметтеріне өтіңіз, сол жақтағы шарлау мәзірінде «Әрекет ету» түймесін басыңыз. Бұл бетте сіздің ережелеріңіз көрсетіледі және сіз көруге және өңдеуге қол жетімді. Қазіргі уақытта сіздің IoT үшін ережелер жоқ, «Ереже жасау» түймесін басыңыз.

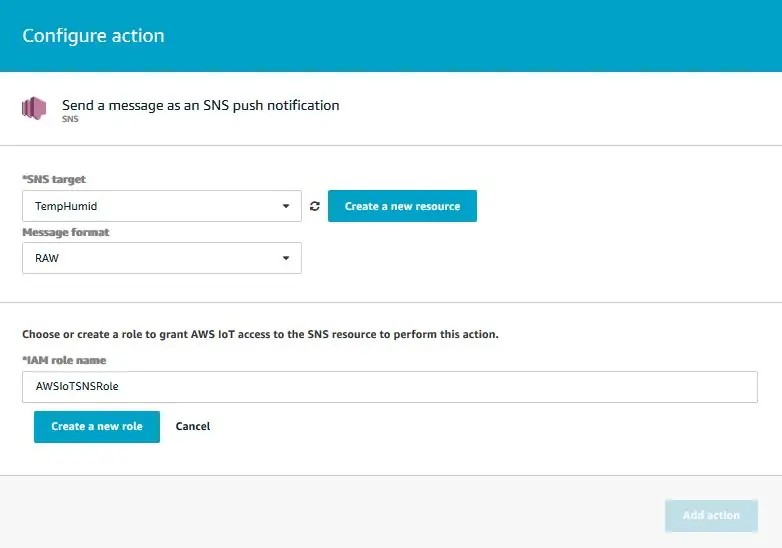

11 -қадам: AWS SNS тақырыбын жасаңыз (3 -бөлім)

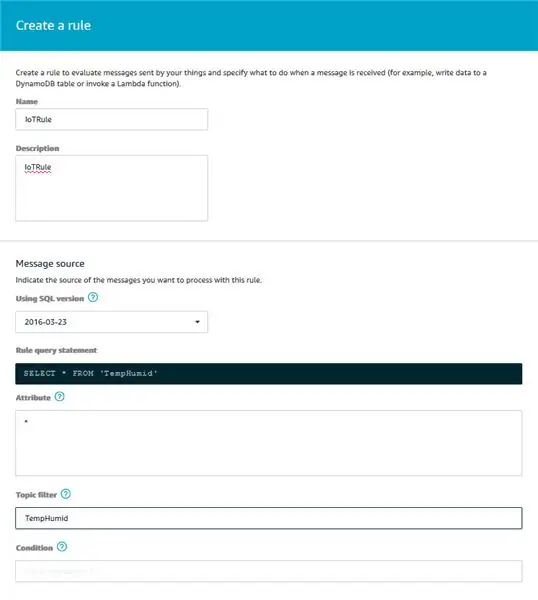

- Ереже үшін Атау өрісіне атау енгізіңіз. Сипаттама өрісіне ереженің сипаттамасын енгізіңіз. Хабарлама көзі бөлімін жалғастыра отырып, біз «SQL нұсқасын пайдалану» бөлімінде ең жаңартылған SQL нұсқасын таңдаймыз. Тақырыптан барлық MQTT хабарламасын таңдау үшін атрибутқа * теріңіз, біздің жағдайда біздің тақырып - «TempHumid».

- Содан кейін ережеге «SNS» хабарландыру әрекетін қосыңыз. Содан кейін «Әрекетті конфигурациялау» түймесін басыңыз.

- «Әрекетті конфигурациялау» бетінде сіз жасаған SNS тақырыбын және хабарламаның форматын RAW ретінде таңдаңыз. Осыдан кейін AWS CLI көмегімен жасаған рөлді таңдап, «Әрекетті қосу» түймесін басыңыз.

- Сіздің әрекетіңіз конфигурацияланып, «Ереже жасау» бөліміне оралады.

- Егер ережені өзгерткіңіз келсе, өңдеу түймесін басыңыз.

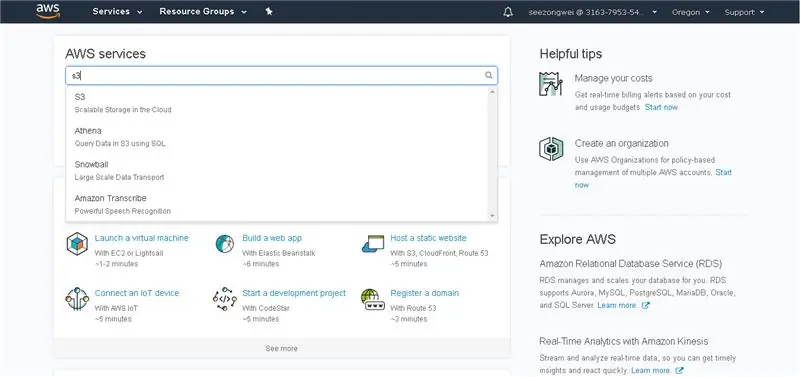

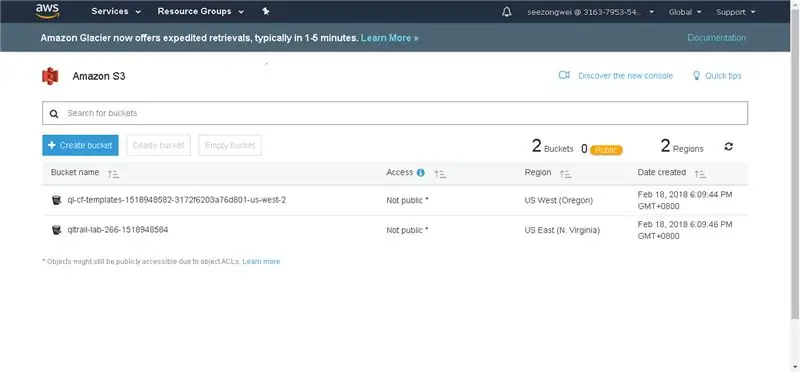

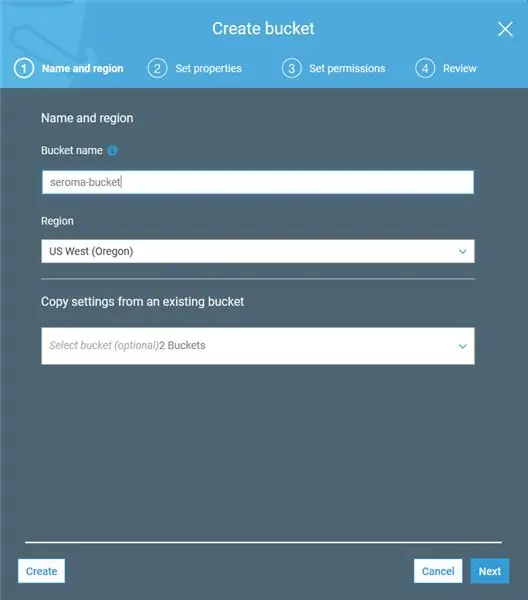

12 -қадам: Amazon S3 -те шелек жасаңыз

- AWS іздеу жолағында S3 іздеңіз.

- Amazon S3 бетінде бастау үшін «Шелек жасау» түймесін басыңыз.

-

Келесі ақпарат бар қалқымалы форманы толтырыңыз:

- Шелек атауы: серома-шелек (бұл Amazon S3 бар барлық шелектерінде бірегей болуы керек)

- Аймақ: АҚШ Батыс (Орегон)

- Көшіру параметрлері: (елемеу)

- 2-3 қадамдар үшін «Келесі» түймесін басу арқылы өткізіп жіберіңіз, себебі ештеңе өзгертілмейді. 4 -қадамда «Шелек жасау» түймесін басыңыз.

- Жасалғаннан кейін сіз өзіңіздің шелегіңізді басты бетте көресіз.

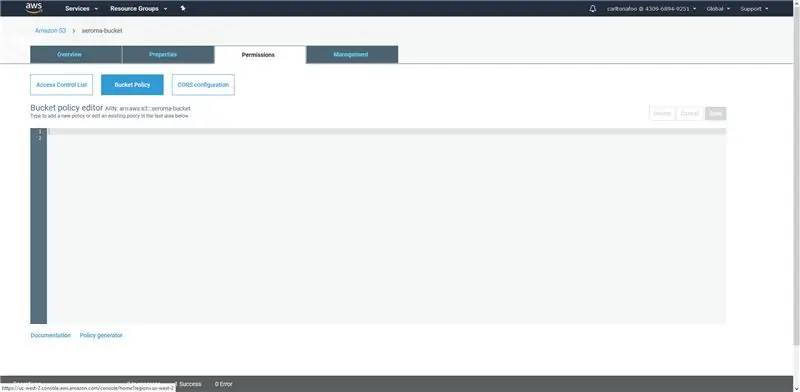

13 -қадам: AWS саясатын жасаңыз (1 -бөлім)

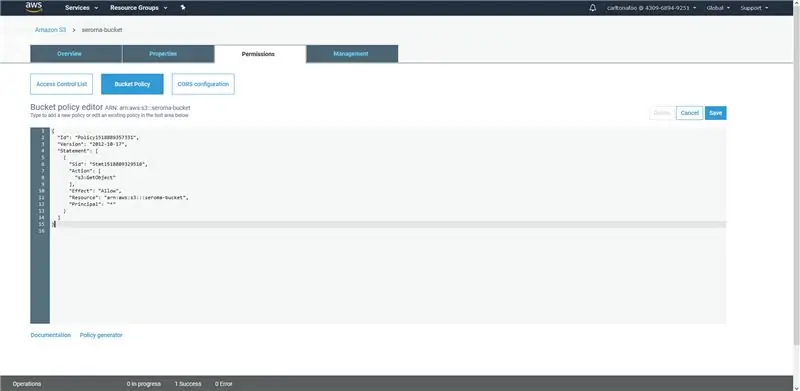

- Жоғарыда көрсетілген бетке кіру үшін жасаған шелекті басыңыз, содан кейін «Рұқсаттар» қойындысының астындағы «Шелек саясаты» бөліміне өтіңіз.

- Әрі қарай, AWS саясатын жасау үшін беттің төменгі жағындағы «Саясат генераторы» сілтемесін нұқыңыз.

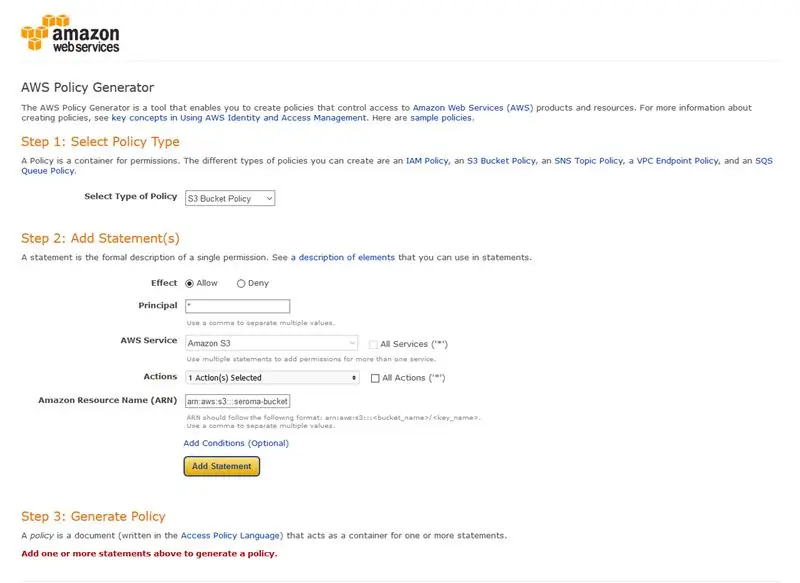

-

Пішінде келесі мәндерді енгізіңіз:

- Саясат түрі: S3 шелек саясаты

- Әсері: рұқсат етіңіз

- Басшы: *

- AWS қызметі: Amazon S3

- Әрекеттер: GetObject

- Amazon Resource Name (ARN): arn: aws: s3::: seroma-bucket

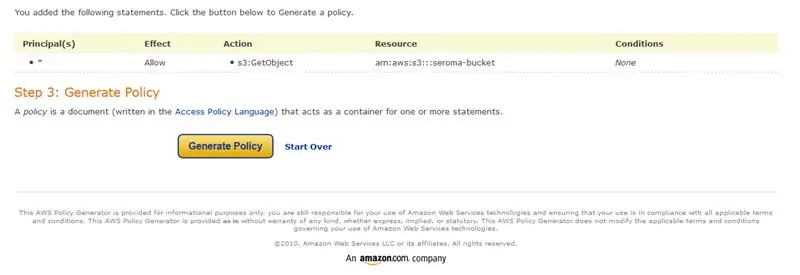

- Ақпаратты толтырғаннан кейін «Өтініш қосу» түймесін басыңыз.

- «Саясат жасау» түймесін басыңыз.

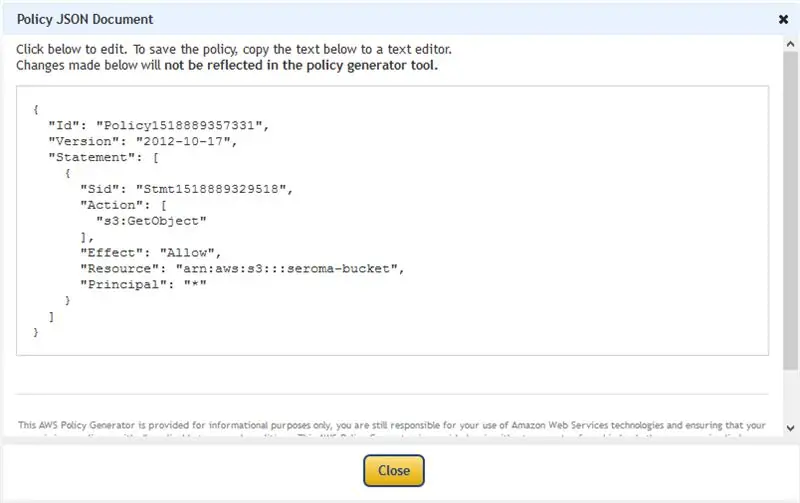

14 -қадам: AWS саясатын жасаңыз (2 -бөлім)

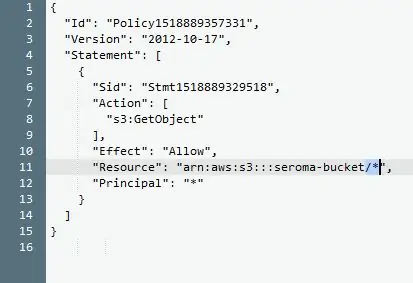

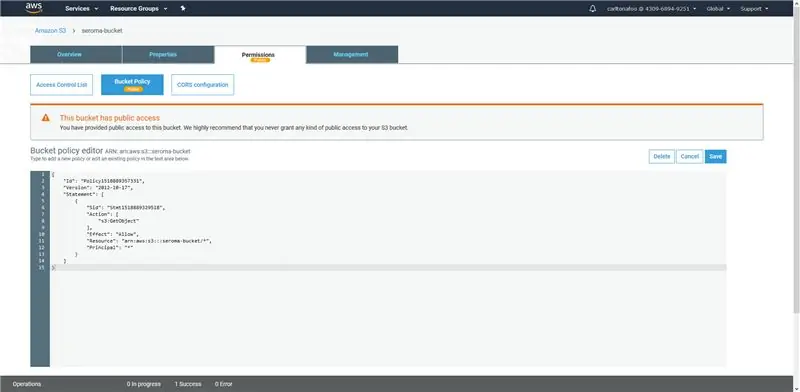

- Жасалған кодтарды көшіріп, жабу түймесін басыңыз.

- Amazon S3 Bucket Policy редакторына оралыңыз және бұрын көшірілген кодтарды қойыңыз.

- Ресурс кодтарының артындағы кодтарға «/*» белгісін қосыңыз, жоғарыдағы суреттегідей, содан кейін сақтауды басыңыз.

- Осыдан кейін сіздің шелек сәтті орнатылады және пайдалануға дайын болады.

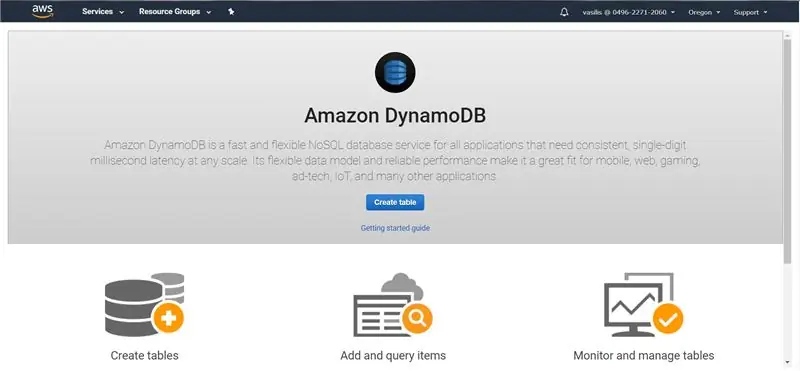

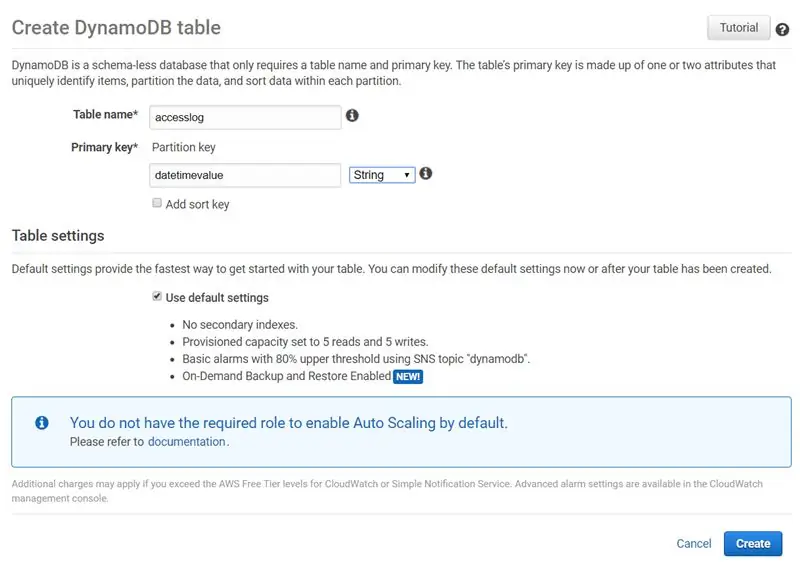

15 -қадам: DynamoDB үшін кестелер құру

- AWS Services іздеу жолағында DynamoDB іздеңіз

-

«Кесте құру» түймесін басып, төмендегі ақпаратпен 3 кесте құрыңыз: (тек «кесте атауы» мен «бастапқы кілт» өзгертіледі)

- accesslog, pk datetimevalue

- бөлме жағдайы, pk datetimevalue

- staffdata, pk пайдаланушы аты

16 -қадам: Roomstatus.py

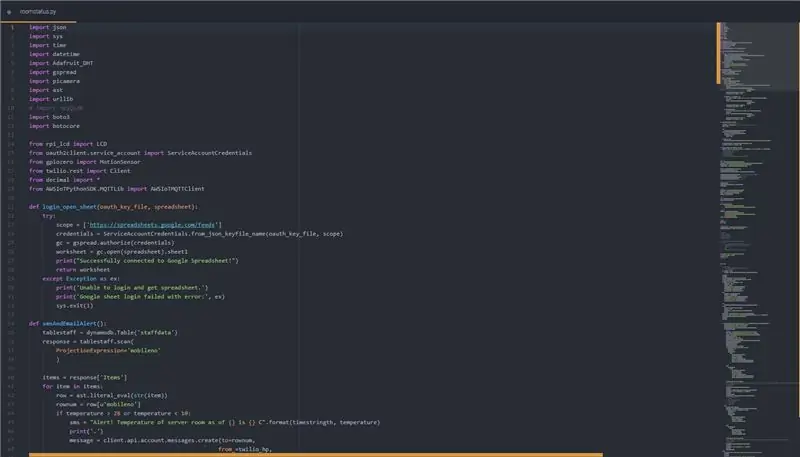

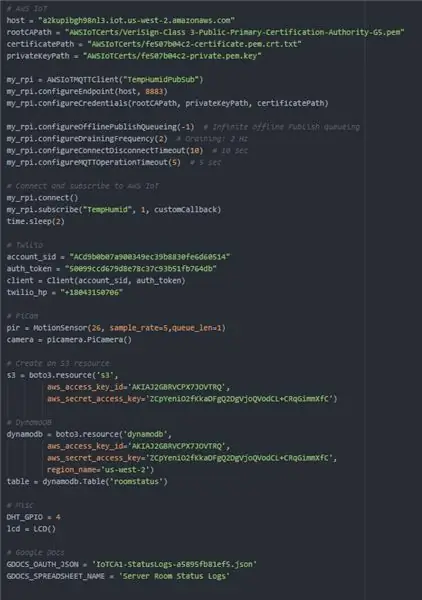

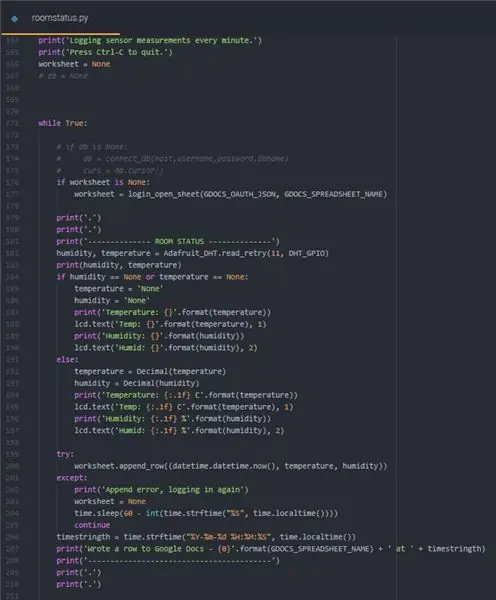

Бұл бөлімде roomstatus.py коды бар, ол әр минут сайын серверлік бөлмеге қатысты барлық деректерді жазады. Бұған температура, ылғалдылық, қозғалыс (егер шын болса, суреттер мен бейнелер) және кіру журналдары кіреді. Ол сондай -ақ Google электрондық кестесіне деректерді, DynamoDB деректерін, суреттер мен бейнелерді (бар болса) S3 -ке жазады, ақпаратты СК -дисплейде көрсетеді, күдікті бұзушылық болған кезде немесе температура немесе ылғалдылық тұрақты болмаған кезде SMS пен электрондық поштаны жібереді..

Python файлдарын іске қосу үшін каталогты файл орналасқан жерге өзгертіңіз және консольге теріңіз: «sudo python»

2 -сурет: SMS және электрондық пошта ескертулеріне және S3 -ке жүктеуге мүмкіндік беретін функциялар

3 -сурет: Функциялар мен RPi жұмыс істеу үшін жарияланған айнымалылар

4 -сурет: RPi -ден температура мен ылғалдылық мәндерін алатын циклдің басталуы. Ол сонымен қатар деректерді Google электрондық кестесіне жазады

5 -сурет: Циклдің қауіпсіздік бөлігі. Ол тек кешкі 7 -ден таңғы 7 -ге дейін (жұмыс істемейтін уақытта) қосылады. Ол бір минут ішінде қозғалысты тексереді. Егер қозғалыс анықталса, ол сурет пен бейнені алады, оны S3 -ке жүктейді, сонымен бірге DynamoDB -ге кейінірек сілтеме жасау үшін ақпаратты жазады. Содан кейін, егер бірдеңе дұрыс болмаса, ол SMS пен электрондық поштаны жібереді.

6 -сурет: Циклдың соңы. Ол DynamoDB -ге деректерді жазады және сәйкесінше ескертулер жібереді. Циклдың соңғы жолы сценарийді келесі минутқа жеткенше ұйықтатады.

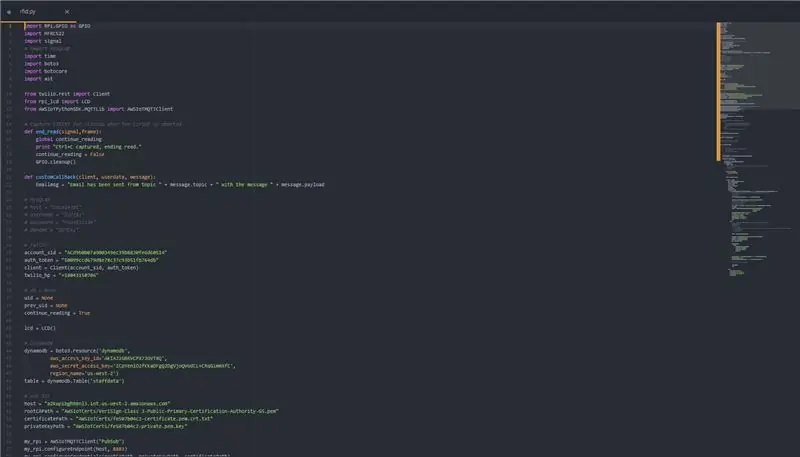

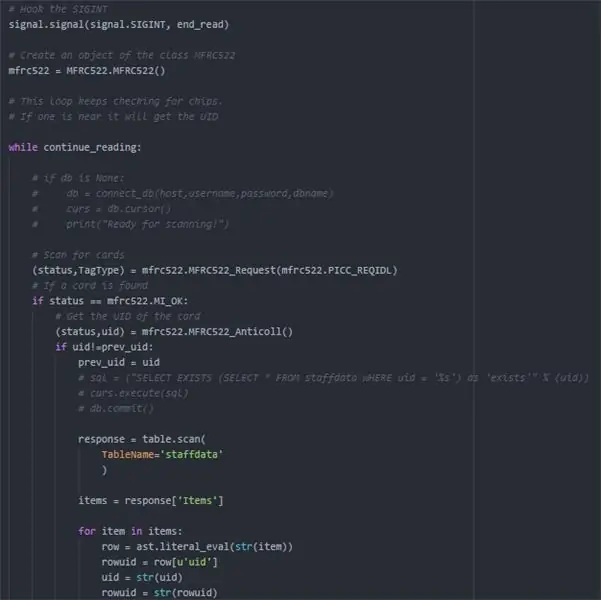

17 -қадам: Rfid.py

Бұл бөлімде rfid.py коды бар, ол қызметкер мүшесі сервер бөлмесіне кірген кезде бақылау функциясын қосады. Бұл сонымен қатар Seroma -ның қауіпсіздік аспектісінің бөлігі болып табылады, онда деректердің бұзылуын болдырмау үшін қызметкерге жұмыс уақытынан кейін серверлік бөлмеге кіруге рұқсат етілмейді. Ол сондай -ақ бұзушылыққа күдіктенген жағдайда барлық қызметкерлерге электрондық пошта мен SMS жібереді.

2 -сурет: RFID оқу логикасының басталуы. Картаны оқырманнан сканерлеген кезде, картаның бірегей идентификаторы (uid) алынады. Картаның кез келген қызметкерге тиесілі екенін анықтау үшін біз штаттардың деректер кестесінен картаның пайдаланушылық мәнін табуға тырысамыз. жұмыстан тыс уақытта. Олай болса, ол қалған қызметкерлерді SMS және жазылған электрондық пошта мекенжайларына электрондық пошта арқылы ескертеді. Егер ол әлі жұмыс уақытында болса, ол тиісті деректермен мәліметтер қорындағы accesslog кестесіне жол жазады. Ол сонымен қатар СКД дисплейінде сәлемдесу хабарламасын көрсетеді.

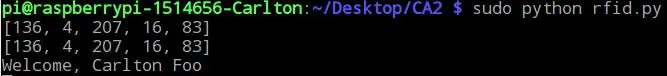

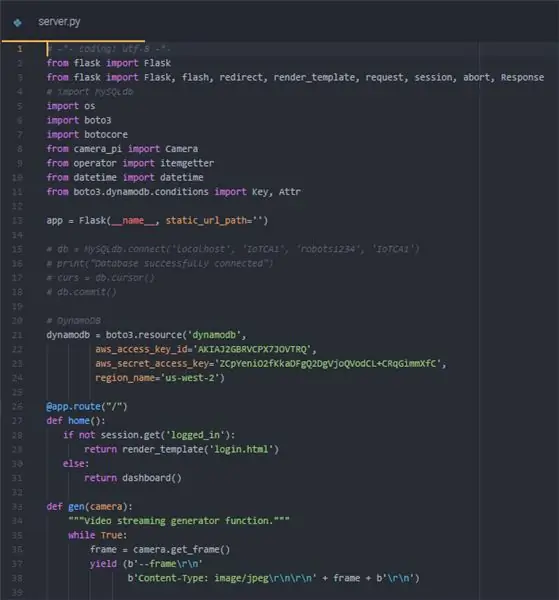

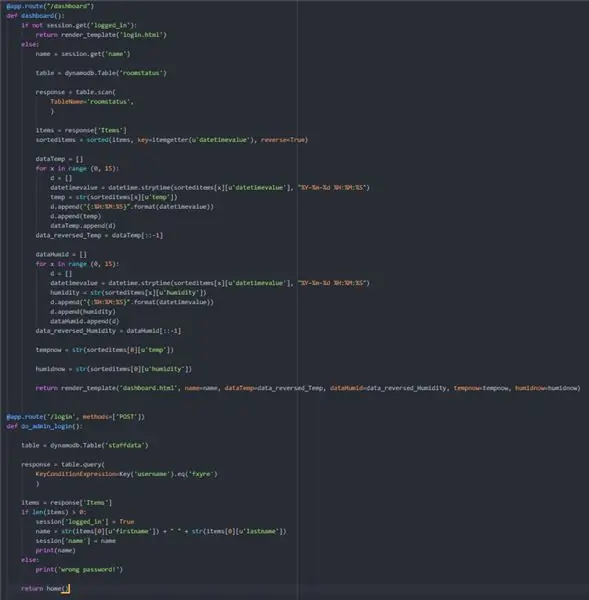

18 -қадам: Server.py

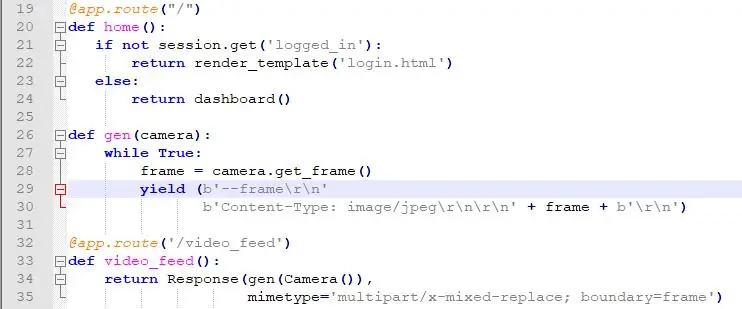

Бұл server.py файлы. Біз Flask негізін веб -портал үшін қолданатын боламыз. HTML файлдары /шаблондары қоса тіркеледі.

1 -сурет: Колбаға арналған бірінші маршрут анықталды. Ол пайдаланушыны жүйеге кірмеген жағдайда кіру бетіне, ал кірген кезде бақылау тақтасының бетіне бағыттайды. Сонымен қатар тікелей эфирде қолданылатын функцияны анықтайды

2, 3, 4 суреттер: колбаға арналған маршруттар. Ол DynamoDB кестесінен деректерді алады, содан кейін оларды HTML файлдарына қайтарады, сонда оларды сонда қолдануға болады.

5 -сурет: Колбаның соңғы 2 бағыты. Ол шығу функциясын және тікелей эфир функциясын басқарады. Ол сонымен қатар веб -сайт жұмыс істейтін портты көрсетеді.

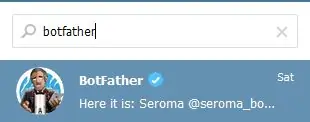

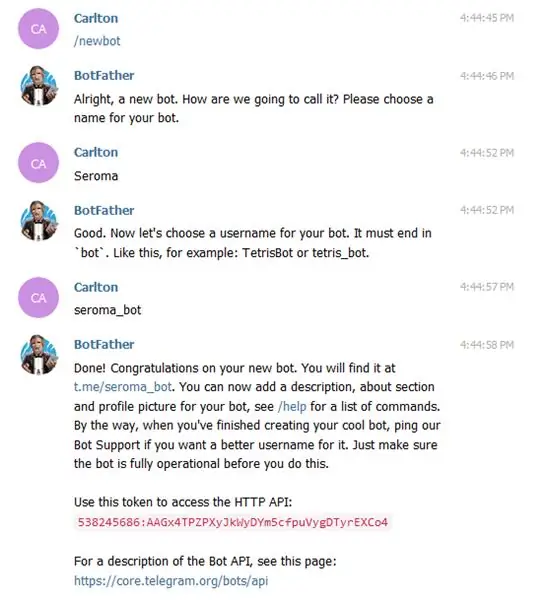

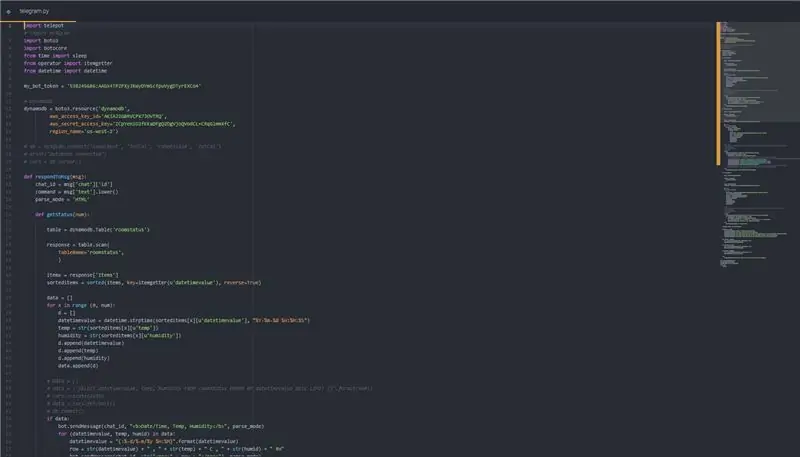

19 -қадам: Telegram.py

Бұл бөлімде Seroma телеграм -ботының коды бар. Ол телеграф кітапханасын Telegram -дің Bot API -ін түрту үшін пайдаланады. Ол алынған сұраныстарды қабылдап, пайдаланушыға тиісті ақпаратты көрсету арқылы жұмыс істейді. Пайдаланушы пәрмендердің толық тізімі үшін «анықтама» тере алады.

Сурет 1, 2: Telegram ботын орнату үшін BotFather пайдалану қажет. Біздің кодта қажет HTTP API алу үшін нұсқауларды орындаңыз.

Сурет 4: Пайдаланушының сұранысы бойынша мәліметтер базасынан белгілі бір жолдар санын алатын функция мысалы

5 -сурет: Біз пайдаланушының кірісін қалай қабылдаймыз және сәйкесінше не істеу керектігін шешеміз.

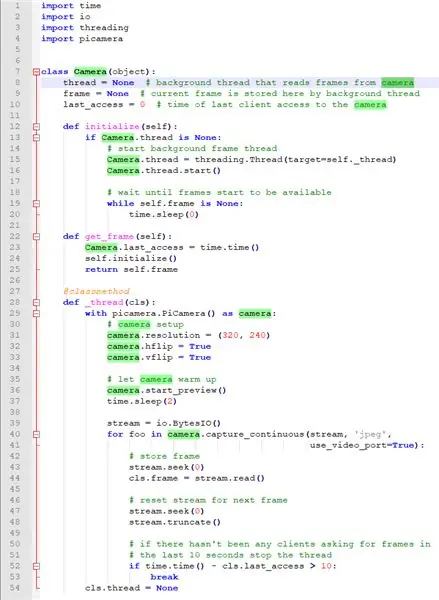

20 -қадам: Livestream (camera_pi.py)

Біз серверлік бөлмені бақылау жүйесінің жаңа мүмкіндігін енгіздік, бұл Серверлік бөлмеде болып жатқан оқиғалардың тікелей ағыны, оған кез келген уақытта, кез келген жерде қол жеткізуге болады. Бұл тікелей эфир қалай жұмыс істейді: бұл Флазада Pi камерасымен бірге жасалатын функция. Бейнекадрлар нақты өмірде қалай болса, солай жүктеледі, сондықтан бейне кадрлар жүктеліп, біріктірілгендіктен, сәл кідіріс (1-2 секунд) бар екенін көруге болады. Мұны жіпсіз жүргізуге болмайды, өйткені фондық ағын камерадан кадрларды оқиды және ағымдағы кадрды сақтайды. Барлық осы кадрларды біріктіру тікелей ағынды шығарады.

2 -сурет: Бұл барлық бейне кадрлар сақталатын бөлек файл және сіз көріп тұрғандай, біз таңқурай пи камерасына кіру үшін пикамера модулін қолданамыз, дәл осымен таныспыз. Бізде камералық класс бар, ол функцияны тікелей ағын сияқты импорттауға мүмкіндік береді, бірақ бірнеше суреттер біріктірілмейді, сондықтан негізгі қосымшалық файл оны сахна артында не болып жатқанына алаңдамай тікелей эфир ретінде қабылдайды.

3 -сурет: Бұл біздің server.py файлының бөлігі, онда тікелей эфир бөлігі кодталған. Біз импорттаған негізгі класс - бұл server.py файлының жоғарғы жағындағы camera_pi.py файлынан алынған камера. Біз генді түбірлік каталогта анықтадық, бірақ ол біздің тікелей ағын орналасқан /video_feed -ке барғанда ғана қолданылады, онда ол осы функцияны айналдырады және веб -беттегі тікелей эфирді қайтарады.

Ұсынылған:

Енгізілген терезе менеджері: 10 қадам

Кірістірілген терезе менеджері: Бұл жоба СКД панелі мен сенсорлық экраны бар ендірілген микроконтроллерде жылжымалы терезелері бар терезе менеджерін қалай енгізу керектігін көрсетеді. Бұл үшін коммерциялық қол жетімді бағдарламалық пакеттер бар, бірақ олар қымбат тұрады және жақын

Серверлік бөлме мониторы: 4 қадам

Серверлік бөлме мониторы: Серверлік бөлменің проблемаларының бірі - температура. Жылу шығаратын әртүрлі қондырғыларда бұл жылдам көтеріледі. Ал егер кондиционер істен шықса, ол бәрін тез тоқтатады. Бұл жағдайларды болжау үшін біз бірнеше ортаның бірін ала аламыз

SilverLight: серверлік бөлмелерге арналған Arduino негізіндегі экологиялық монитор: 3 қадам (суреттермен)

SilverLight: Arduino негізіндегі серверлік бөлмелерге арналған экологиялық монитор: Бір кезде маған компанияның серверлік бөлмесіндегі температураны бақылау үшін экологиялық зонд іздеу тапсырылды. Менің бірінші идеям: неге Raspberry PI мен DHT сенсорын ғана пайдаланбаңыз, оны ОЖ -мен қоса бір сағаттан аз уақыт ішінде орнатуға болады

Кабель менеджері: 6 қадам

Кабель менеджері: АТ студенті болғандықтан, барлығы маған телефонына, интернетке кабель сұрайды … Сондықтан мен олардың көмегінсіз өздеріне қажетті кабельді табудың оңай жолын қалаймын. Сондықтан мен кабель менеджерін құрдым, бұл тұжырымдама соңғы рет әзірленуде

Көптеген серверлік веб -блокаторлардың қауіпсіздігін қалай алуға болады: 3 қадам

Веб -блокаторлардың көпшілігінің қауіпсіздігіне қалай қол жеткізуге болады: Бұл менің бірінші нұсқаулығым, сондықтан шыдаңыз: Жарайды, мен сіздерге мектептерде көрген веб -блокаторларды қалай айналып өту керектігін айтамын. Сізге тек флэш -диск және бірнеше бағдарламалық жасақтаманы жүктеу қажет